Znajdź zawartość

Wyświetlanie wyników dla tagów 'bezpieczenstwo w sieci' .

-

DoubleVPN.com - zamknięte! Międzynarodowa akcja policji.

Harry opublikował(a) temat w Wiadomości i znaleziska

Witajcie, Fajny news z samego rana. Serwis oraz usługa VPN działająca pod adresem doublevpn.com została zamknięta przez policję w międzynarodowej operacji. Dokładnie 29.06.2021 przejęto serwery i zamknięto cała infrastrukturę w USA i Kanadzie oraz w kilku krajach europejskich, m.in Holandii i Niemczech. Ostatni aktualny wygląd strony jaki można znaleźć pochodzi z: 28 Maj 2021, godzina 04:42 (14 sekund) https://web.archive.org/web/20210528044214/https://www.doublevpn.com/ (strona w języku rosyjskim) lub 26 luty 2021, godzina 19:19 (12 sekund) https://web.archive.org/web/20210226191912/https://www.doublevpn.com/en/ (strona w języku angielskim) Późniejsze snapshoty wyglądają jak poniżej W całej akcji brały służby z krajów takich jak: Niemcy Stany Zjednoczone Kanada Wielka Brytania Włochy Bułgaria Szwecja Szwajcaria Dodatkowo Europol i Eurojust miały również udział w dochodzeniu. W Holandii służby wymiaru sprawiedliwości mają uprawnienia do tajnego oraz zdalnego dostępu do komputerów, w celu przeprowadzenia dochodzenia w sprawie poważnych przestępstw! Poczytać o tym można np. tutaj: https://digitalcommons.law.byu.edu/cgi/viewcontent.cgi?article=3230&context=lawreview gdzie autorzy używają terminu "Police Hacking". Można to luźno przetłumaczyć na "policyjny hacking". DoubleVPN reklamowało się głównie na forach rosyjskich i anglojęzycznych dla cyberprzestępców oferując połączenia VPN: Pojedyncze Podwójne! Potrójne!! Poczwórne!!! Firma jest podejrzana o pranie brudnych pieniędzy jak i (współ)udział w organizacji przestępczej, m.in phishing, sprzedawanie i/lub rozpowszechnianie złośliwego oprogramowania (ransomware) i sprzedawanie danych, które klienci DoubleVPN otrzymali w wyniku phishingu Rewelacji końca nie widać, bo DoubleVPN zapewniało, że (przetłumaczone przy pomocy Google Translate): W naszym serwisie nie ma żadnych dzienników aktywności i jesteśmy gotowi to udowodnić, dając Ci dostęp do dowolnego naszego serwera (skontaktuj się z pomocą techniczną, aby uzyskać szczegółowe informacje). We wszystkich lokalizacjach serwerów, gdzie jest to możliwe, nasze serwery mają zapewnione szerokie pasmo (dedykowany kanał, a nie łącze współdzielone), więc nie zauważysz żadnego spadku prędkości przy działającym połączeniu VPN. Nasza usługa jest w pełni zautomatyzowana. Możesz samodzielnie kupować, przedłużać i wymieniać subskrypcje. Istnieje również funkcja, która pozwala ustawić automatyczne przedłużanie subskrypcji i wysyłanie powiadomień, gdy subskrypcja wkrótce wygaśnie. Wszystkie zakupy w naszym serwisie są objęte programem rabatowym, który pozwala na obniżenie ceny abonamentów nawet o 25%. Statystyki obciążenia serwera są publiczne i pozwalają wybrać najbardziej odpowiednią trasę ruchu specjalnie do Twoich potrzeb. Niedawno dodaliśmy ruch Tor do wszystkich naszych serwerów, który jest mieszany z ruchem klientów, aby zapewnić większe bezpieczeństwo i anonimowość. Program partnerski dla właścicieli forum/stron. Twój procent partnerski zaczyna się od 30 i może być nawet wyższy (skontaktuj się z działem pomocy, aby uzyskać szczegółowe informacje). Nasze doświadczone wsparcie rozwiąże każdy problem związany z naszym serwisem i odpowie na Twoje pytania. Przykładowa reklama: https://forum.bitcoin.com/services/doublevpn-com-qualitative-vpn-service-for-serious-and-successful-people-t8600.html Zastanawiające jest zatem jakim cudem po uzyskaniu dostępu do serwerów służby przejęły dane osobowe, logi i statystyki przechowywane przez DoubleVPN dotyczące wszystkich klientów. Dla przypomnienia 1 punkt podczas reklamowania usług: W naszym serwisie nie ma żadnych dzienników aktywności i jesteśmy gotowi to udowodnić, dając Ci dostęp do dowolnego naszego serwera (skontaktuj się z pomocą techniczną, aby uzyskać szczegółowe informacje). ~ EPIC FAIL!!! Najwidoczniej i najprawdopodobniej po prostu w razie kontroli przez zainteresowanego, preparowane i ukrywane były wszystkie dowody, rzeczy, informacje mogące obalić mit ich polityki bez logów. Nie wykluczam też możliwości, że taki dostęp mieli już przygotowany. Stąd prośba o wcześniejszy kontakt Powyższa sytuacja ze służbami pokrywa się z tym, o czym pisałem już na forum czyli "5 eyes" - sojusz pięciorga oczu (link:https://en.wikipedia.org/wiki/Five_Eyes). The Five Eyes jest sojuszem wywiadowczym obejmującym Australię, Kanadę, Nową Zelandię, Wielką Brytanię i Stany Zjednoczone. Kraje te są stronami wielostronnej umowy UKUSA, czyli porozumienie instytucji szpiegowskich zawarte w roku 1946 (link: http://www.nationalarchives.gov.uk/ukusa/). Od 2013 roku wiadomo o sojuszu "Nine Eyes" (sojusz dziewięciorga oczu) składającego się z głównego "5 eyes" + Danii, Francji, Holandii i Norwegii. Jest jeszcze grupa zewnętrzna SIGINT Seniors Europe (SSEUR) nazwana "14 eyes", do której zalicza się kolejne kraje takie jak: Niemcy, Belgia, Włochy, Hiszpania i Szwecja. W internecie nic nie ginie. Artykuł został usunięty ale mamy snapshot na szczęście Także link dla ciekawskich: https://web.archive.org/web/20140209113539/http://www.svt.se/ug/read-the-snowden-documents-from-the-nsa. Łącznie daje nam to potężną sieć inwigilacyjną Australia, Kanada, Nowa Zelandia, Wielka Brytania, Stany Zjednoczone, Dania, Francja, Holandia, Norwegia, Niemcy, Belgia, Włochy, Hiszpania i Szwecja. Moim zdaniem VPN powinien służyć 3 celom: Prywatność - przede wszystkim polityka nie przechowywania logów i danych osobowych! Anonimowość - ukrywanie aktywności w internecie (np. przed inwigilowaniem służb, ISP). Bezpieczeństwo - szyfrowanie połączeń (metodą AES256) i ochrona przed phishingiem na komputerze oraz smishingiem na telefonie. Zamiast korzystać z wynalazków oferujących cuda na kiju lepiej faktycznie korzystać z usług firmy, która dba o dane i chodzi mi tutaj o NordVPN. W moim odczuciu najlepszy VPN na rynku, dlaczego? Nie przechowują logów! Faktem jest, że NordVPN miał wpadkę - włamanie na serwer. Po analizie wyszło, że serwerownia przez pomyłkę zaimplementowała globalnie (lub tylko na serwerze wynajętym przez Norda) usera, który najprawdopodobniej miał słabe hasło i to za jego pomocą komuś udało się dokonać włamania. Serwerownia skasowała potem tego użytkownika. Atakujący mógł tylko analizować ruch serwera (czyli to co twój ISP) ale nie wyciekły żadne dane osób korzystających (m.in loginy i hasła). Dodatkowo NordVPN od tamtej pory korzysta z serwerów RAM (poczytaj o RAMdysku). Czyli nic nie jest przechowywane lokalnie (tj. na dysku twardym) i faktycznie nie przechowują logów! Zlecają audyty bezpieczeństwa firmie zewnętrznej: PricewaterhouseCoopers AG (globalna sieć przedsiębiorstw świadczących usługi księgowe, audytorskie i doradcze, utworzona w 1998 w wyniku połączenia Price Waterhouse oraz Coopers&Lybrand. ) Pierwszy w branży VPN audyt: https://nordvpn.com/wp-content/uploads/2020/01/13-12-2018_NordVPN-Has-Completed-an-Industry-First-Audit-of-Its-No-Logs-Policy.pdf Bug bounty by zwiększyć bezpieczeństwo: https://nordvpn.com/wp-content/uploads/2020/01/10-12-2019_NordVPN-Launches-Bug-Bounty-Program-to-Boost-Security.pdf Drugi audyt bezpieczeństwa: https://nordvpn.com/wp-content/uploads/2020/01/6-11-2019_NordVPN-Has-Completed-an-Application-Security-Audit.pdf Trzeci audyt: https://nordvpn.com/wp-content/uploads/2020/08/1_7_2020_NordVPN_s_no-log_policy_confirmed_for_the_second_time.pdf Siedziba w Panamie, więc nie ma obowiązków przechowywania aktywności: https://support.nordvpn.com/General-info/Features/1061811142/Jurisdiction-we-operate-in.htm Teraz wystarczy porównać speców od DoubleVPN do takiego NordVPN, który faktycznie stawia nacisk na prywatność swoich klientów. Reasumując: Nie ufać reklamie / przedstawicielom Ufać rynkowi / klientom Ufać audytom bezpieczeństwa Sprawdzać jak firma reaguje na ewentualne wpadki i wycieki. Jeżeli nic nie robią w kierunku poprawy, to zrezygnować z usług! Jeżeli cie zaciekawiłem albo lubisz temat bezpieczeństwa, prywatności i anonimowości, to wiele więcej dowiesz się w moim mentoringu "BEZPIECZEŃSTWO I ANONIMOWOŚĆ" Pozdrawiam serdecznie- 2 odpowiedzi

-

- harry poleca

- bezpieczeństwo

-

(i 4 więcej)

Oznaczone tagami:

-

ProtonMail - (nie)bezpieczna poczta – przeczytaj przed używaniem!

Harry opublikował(a) temat w Wiadomości i znaleziska

ProtonMail – co to jest? ProtonMail, to szwajcarska usługa poczty elektronicznej (e-mail) z szyfrowaniem end-to-end*. Ponoć nikt nie ma dostępu do przesyłanych e-maili, bo szyfrowanie odbywa się po stronie klienta. Chwali się też podejście zlecania audytów bezpieczeństwa (link), jako ciekawostkę mogę również napisać, że audyt bezpieczeństwa zrobiła polska firma securitum.pl Dlaczego o tym piszę? Kilka dni temu w pewnych mediach obiegła informacja, że ProtonMail przekazał dane organom ścigania w USA. Z e-maila założonego za pośrednictwem ProtonMail były wysyłane groźby karalne (zabójstwo ku ścisłości). Wysyłający te e-maile popełnił szereg błędów powodujących jego namierzenie. Zanim do tego dojdę, chcę jedynie zaznaczyć, że zgodnie z tym co pisał na twitterze CEO ProtonMail'a – Andy Yen – przekazana została tylko i wyłącznie data założenia konta i nic poza tym. W takim razie faktycznie(?) wychodzi, iż żaden adres IP czy korespondencja nie jest rejestrowana i zapisywana, więc duży plus Mimo wszystko jakkolwiek by nie wyglądało, przekazanie nawet daty jest równoznaczne ze współpracą? Teoretyczne tak. Z drugiej strony chcę zwrócić uwagę, że jakby nie było, to ProtonMail jest zmuszony do współpracy ze szwajcarskimi organami bezpieczeństwa i mówi o tym ustawa o nadzorze BÜPF (Art. 7 lit. d BÜPF i Art. 8 lit. d u. e BÜPF) oraz ustawa o służbie wywiadowczej (NDG) gdzie m.in ta ustawa umożliwia służbom penetrować komputery i sieci (za granicą także). Mało tego, bo Szwajcaria udziela USA wzajemnej pomocy prawnej na podstawie Traktatu o Pomocy Prawnej (link). Nie mam pojęcia jaki do ustawy ma stosunek konstytucja Szwajcarska, a dokładniej artykuł 13 (link), który mówi wprost Nie będę się jednak nad tym rozwodził, warto zwrócić uwagę jeszcze na jedną (moim zdaniem) ważną rzecz. Szwajcarski prawnik - Martin Steiger już w 2019 roku oskarżał ProtonMail o współpracę ze służbami. Obecnie wpis z jego bloga zniknął ale w internecie nic nie ginie, więc bardzo łatwo można przeczytać usunięty post przy pomocy WaybackMachine (link do archive.org). Mając na uwadze powyższe, grubo zastanawiałbym się nad ich produktem -> ProtonVPN <- nie oni pierwsi zapewniają o bezpieczeństwie infrastruktury. Polecam również poczytać o tym jak międzynarodowa akcja policji zamknęła DoubleVPN. Nikogo nie namawiam do używania, lub zaprzestania z używania. Bazując na przedstawionych tu argumentach niech każdy wyciągnie sam wnioski Jak został namierzony wysyłający groźby? Popełnił szereg błędów, więc sam sobie jest winny. Z adresu naturtheateralhena@protonmail.com były wysyłane groźby karalne. Mając nazwę można już łatwo szukać powiązań w google i social media. Okazało się, że taka nazwa konta jest również na instagramie (https://www.instagram.com/naturtheateralhena). Mając dostęp do tych danych namierzenie adresu IP nie było problemem. Pod adresem IP było wynajmowane mieszkanie, a podczas przedłużenia umowy najmu nadawca podał swój numer telefonu oraz e-mail założony w domenie mail.com. Po uzyskaniu dostępu do konta w mail.com okazało się na tym adresie znaleźli CV oraz loginy i hasła do kont na protonmail(!!!) bo tych kont miał kilka. Ponoć również w e-mailu wysłanego z mail.com potwierdził do innego odbiorcy wysłanie gróźb karalnych Na podobnej zasadzie - po nitce do kłębka - został namierzony właściciel przestępczego marketu SilkRoad w sieci TOR - Ross Ulbricht, który bardzo nieudolnie ukrywał swoją osobę w internecie. Wszystko zaczęło się od promowania SilkRoad w clearnecie od startu i prywatnego adresu e-mail ale to opowieść na inny dzień *Szyfrowanie end-to-end (E2EE) charakteryzuje się tym, że tylko osoby komunikujące się ze sobą są w stanie odszyfrować korespondencję. __________________________________ Zaciekawiłem cię? a może lubisz temat bezpieczeństwa, prywatności i anonimowość i chcesz dowiedzieć się więcej, to zapraszam do mojego mentoringu "BEZPIECZEŃSTWO I ANONIMOWOŚĆ" Pozdrawiam serdecznie- 2 odpowiedzi

-

- harry poleca

- bezpieczeństwo

-

(i 4 więcej)

Oznaczone tagami:

-

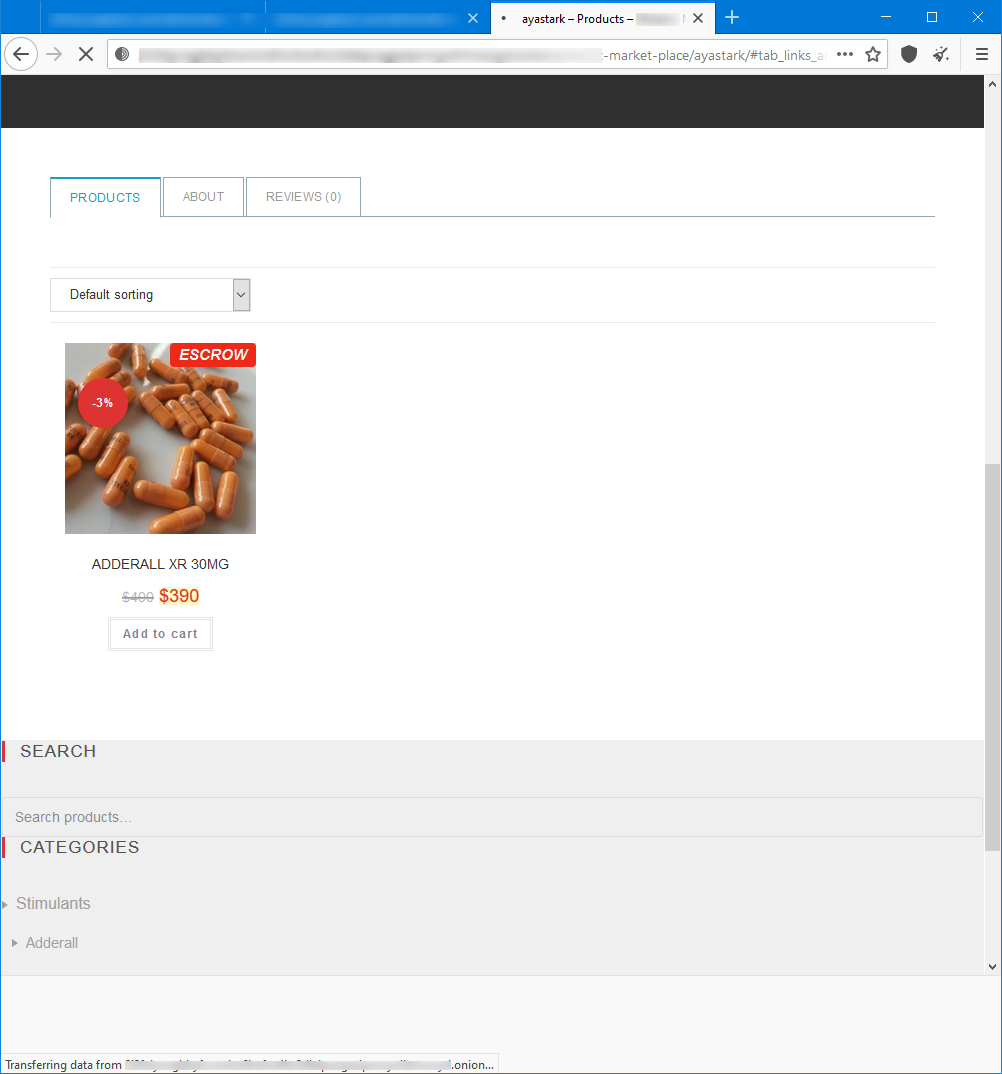

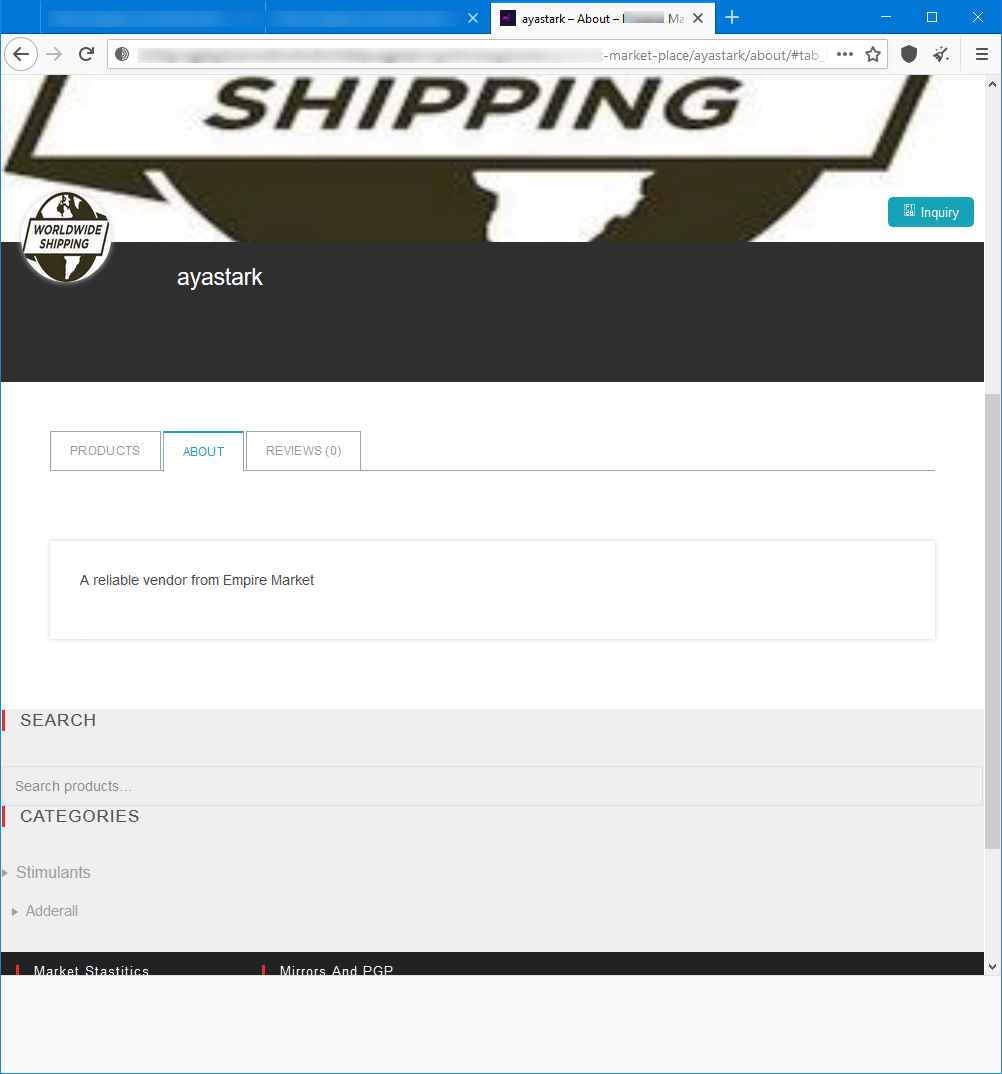

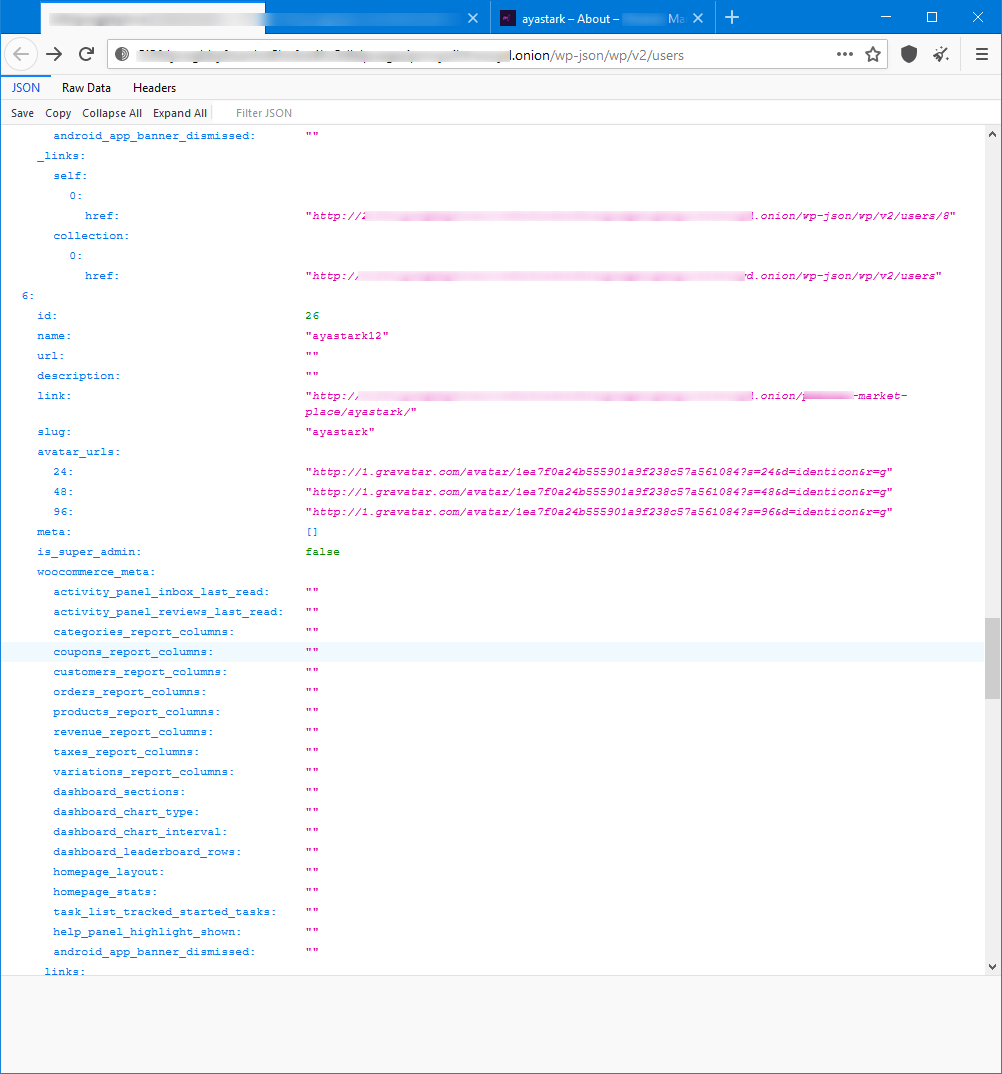

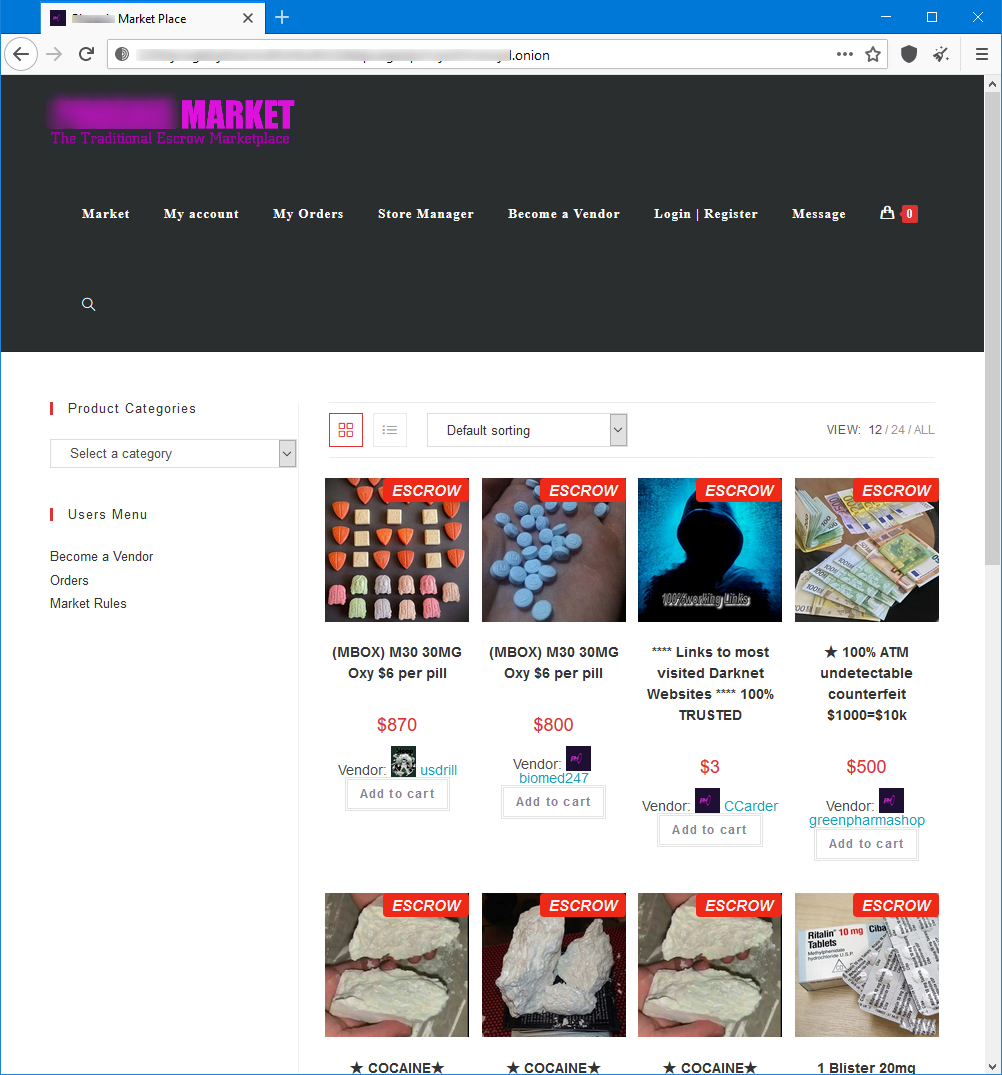

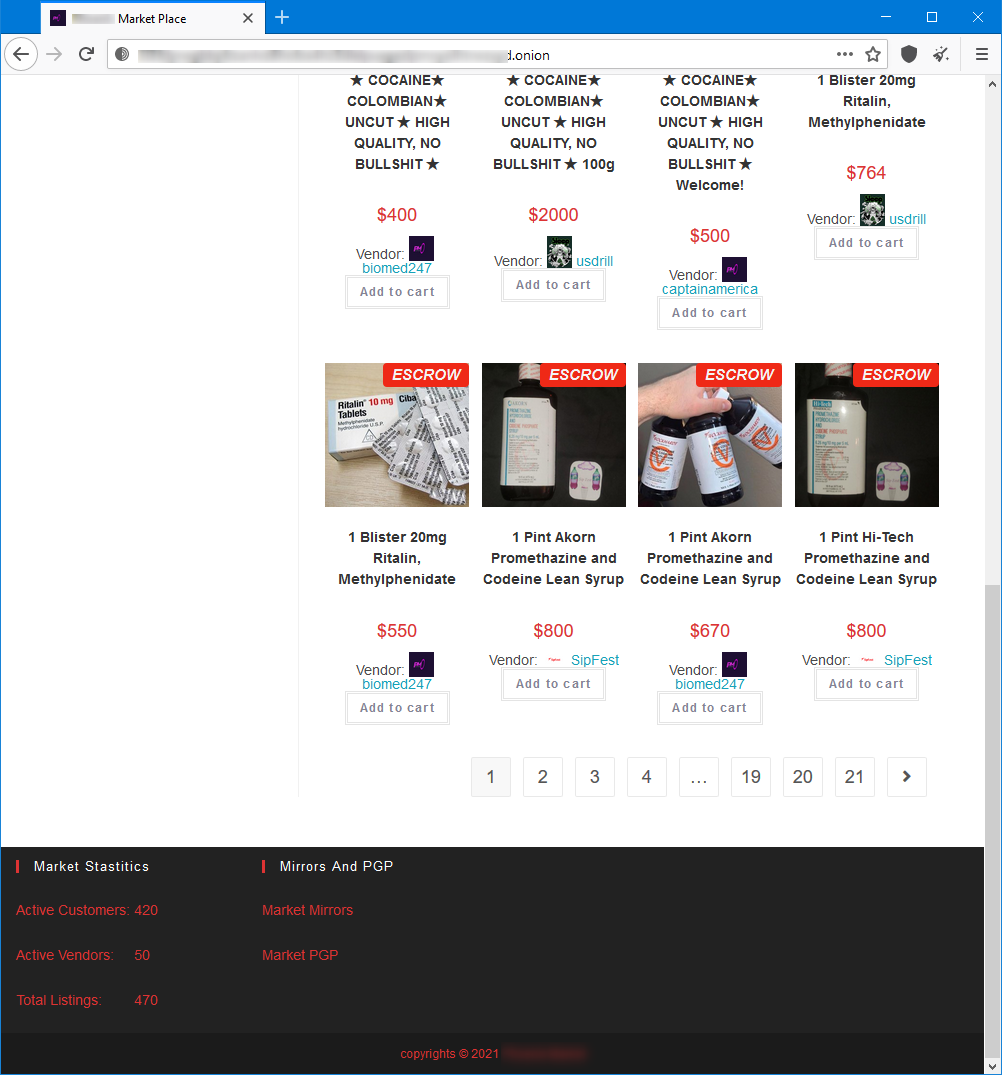

Cześć! Całkiem spontanicznie wpadłem na pomysł sprawdzać w darknecie wordpressy po najmniejszej linii oporu i z ciekawości zacząłem sprawdzać czy mają wyłączone REST API. Przypominam, że napisałem poradnik o tym jak wyłaczyć REST API: Na blogu getpaid: WordPress: Jak wyłączyć anonimowy dostęp do REST API oraz zablokować enumerację użytkowników Na forum również: Blokujemy anonimowy dostęp do REST API czyli zabezpiecz WP [AKTUALIZACJA 2021] Ten mały eksperyment przerodził się w ciekawe doświadczenie, gdzie znalazłem postawiony na wordpressie market z nielegalnymi rzeczami. Z ciekawości przeglądałem listę userów i wybrałem sobie „ofiarę”, której nick mógłby zdradzać aktywność w clearnecie1. Wybrałem sobie użytkownika „ayastark12” jak na poniższych screenach, który sprzedaje Adderall XR2. Ciekawostka: Ayastark12 → Ayastark → Aya Stark → Arya Stark = fikcyjna postać w serialu Gra o Tron Jak widać na powyższym screenie slug: ayastark – z takim nickiem założył konto name: ayastark12 – na taki nick zmienił nazwę. Każdy użytkownik wordpressa domyślnie może to zrobić Zobaczmy profil na markecie Mając nazwę usera (ayastark / ayastark12) przy użyciu google hackingu3 zacząłem szperać. Znalazłem profil na: pinterest - https://pl.pinterest.com/ayastark12 medium - https://medium.com/@ayastark12 dodatkowo e-mail ayastar12@gmail.com Później użyłem narzędzi do szukania informacji w necie by zautomatyzować trochę proces i go rozszerzyć o więcej stron, które google mogło wyindeksować. Znalazłem wiele profili, które zostały wykasowane. Czyżby gość zdał sobie sprawę, że używanie tego samego nicku w clearnecie i darknecie nie jest dobrym pomysłem? https://twitter.com/ayastark12 https://www.gamepedia.com/members/ayastark12 https://ask.fm/ayastark12 https://www.reddit.com/user/ayastark12 https://news.ycombinator.com/user?id=ayastark12 https://500px.com/p/ayastark12? https://ask.fm/ayastark12 https://badoo.com/profile/ayastark12 https://tinder.com/@ayastark12 https://www.cloob.com/name/ayastark12 https://ayastark12.crevado.com/ https://gitlab.com/ayastark12 https://imgur.com/user/ayastark12 https://www.meetme.com/ayastark12 https://pastebin.com/u/ayastark12 https://photobucket.com/user/ayastark12/library https://www.reverbnation.com/ayastark12 https://www.mixcloud.com/ayastark12/ https://www.taringa.net/ayastark12 https://www.tripadvisor.com/Profile/ayastark12 Chyba jednak nie wykasował wszystkich profili https://www.facebook.com/ayastark12 przekierowanie na https://www.facebook.com/aya.stark.12 https://pl.pinterest.com/ayastark12 – tutaj widać obrazek leku Adderall XR więc mam pewność, że to ta sama osoba. Dodatkowo podpisane jako „Mike Derulo” w galerii „banks”. W komunikatorze Wickr jest zarejestrowany jako Bankst90 - taką informacje podaje na pierwszej domenie znajdujacej się pod listą profili. https://medium.com/@ayastark12 linkowanie do domeny https://magichighincense.com (o domenie niżej) https://namemc.com/search?q=ayastark12 – lubi grać w Minecrafta(?) https://community.fandom.com/wiki/User:Ayastark12 – przypominam, że z dużym prawdopodobieństwem jest fanem serialu Gra o Tron Poza profilami i stronami znalazłem również jego e-mail - ayastark12@gmail.com ( spam boty łapcie i wysyłajcie ), na który rejestrował 3 domeny. Powiązane domeny, które znalazłem to: hxxps://magichighincense.com – świeża stronka Adres IP Lokalizacja Właściciel adresu IP Data ostatniej aktualizacji 104.37.185.188 Secaucus - United States Interserver 2021-10-21 hxxp://buysiberianhuskypuppies.com/ - już nie działa ale w necie jest oznaczona jako (potencjalny?) scam. Przykładowa recenzja: https://puppyscam.com/puppys/buysiberianhuskypuppies-com-breeder-scam-review/ Domena hxxp://buysiberianhuskypuppies.com została zarejestrowana 19 września 2020 roku w NameSilo, LLC przez pośrednika privacyguardian.org przy użyciu następujących danych: Nazwa: Administrator domeny E-mail: pw-d1e4b5c8ee60767ed917e2eb0793c51b@privacyguardian.org Ta technika rejestracji ma na celu ukrycie danych abonenta (w tym przypadku scamera) i nosi nazwę whois proxy. Nie mylić z privacy whois, bo to 2 różne rzeczy. Adres IP Lokalizacja Właściciel adresu IP Data ostatniej aktualizacji 99.81.40.78 Dublin - Ireland Amazon Data Services Ireland Limited 2021-10-21 68.168.209.235 Secaucus - United States Interserver 2021-04-13 208.91.197.132 British Virgin Islands Confluence Networks Inc 2020-04-29 23.236.62.147 Mountain View - United States Google LLC 2020-03-19 208.91.197.132 British Virgin Islands Confluence Networks Inc 2020-03-18 23.236.62.147 Mountain View - United States Google LLC 2020-03-13 Kolejny scam tej samej osoby, to domena hxxps://upsshippingexpress.com, którą namierzyli wolontariusze z AA4194. Ponoć przy wykorzystaniu tej strony był prowadzony spoofing UPS, czyli podszywające się wiadomości e-mail pod UPS. Przy pomocy tej domeny prawdopodobnie ofiara była wciągana w fikcyjny transfer sporej kwoty pieniędzy. Więcej o tym znajdziesz na Wikipedii pod hasłem „Nigeryjski szwindel”. Adres IP Lokalizacja Właściciel adresu IP Data ostatniej aktualizacji 172.67.167.24 United States Cloudflare, Inc. 2021-05-31 104.21.49.203 United States Cloudflare, Inc. 2021-05-31 50.63.202.85 Scottsdale - United States GoDaddy.com 2020-06-10 111.90.151.229 Malaysia Shinjiru Technology Sdn Bhd 2020-05-13 5.182.211.142 Amsterdam - Netherlands SKB Enterprise B.V. 2020-04-29 111.90.149.14 Malaysia Shinjiru Technology Sdn Bhd 2020-03-19 111.90.149.13 Malaysia Shinjiru Technology Sdn Bhd 2020-02-19 111.90.151.87 Malaysia Shinjiru Technology Sdn Bhd 2019-08-21 50.62.58.119 Scottsdale - United States GoDaddy.com 2019-05-10 Jak widać, tutaj już próbował dbać o anonimowość wykupując hostingi offshore takie jak: Shinjiru SKB Enterprise Ostatecznie ukrywając się za Cloudflare. Jednak wątpię by poczynił odpowiednie kroki i strzelam na ślepo, że nadal można było sprawdzić adres IP na jakim strona stoi mimo iż ukrywał się za CloudFlare (przykładowe case study dostępne w mentoringu) Lecę dalej z jego scamami Następna strona: hxxps://medicalstoresonline.com Whois w/w domen jako rejestratora wskazuje na namecheap.com, a DNS'y wskazują serwery firmy interserver.net, która w USA jest znana z taniego hostingu. Ciekawy jestem dlaczego nie ukrył w tym przypadku danych. Raczej założył konto na fejkowe dane, bo na stronie „sprzedaje” m.in. metamfetamine. Numer telefonu z tej strony doprowadził mnie do hxxp://www.canada-pharm-24h.com. Nie pierwszy raz oszuści wykorzystują prawdziwe numery by uwiarygodnić swój proceder. Tak natomiast wygląda historia domeny Adres IP Lokalizacja Właściciel adresu IP Data ostatniej aktualizacji 174.138.183.244 Secaucus - United States Interserver 2021-10-21 50.63.202.85 Scottsdale - United States GoDaddy.com 2018-04-02 184.168.221.84 Scottsdale - United States GoDaddy.com 2018-03-25 184.168.221.79 Scottsdale - United States GoDaddy.com 2018-03-12 184.168.221.80 Scottsdale - United States GoDaddy.com 2018-03-05 23.229.134.97 Scottsdale - United States GoDaddy.com 2018-02-25 68.178.232.99 Scottsdale - United States GoDaddy.com 2011-07-02 68.178.232.100 Scottsdale - United States GoDaddy.com 2011-04-04 Nie byłbym sobą gdybym nie sprawdził założonych kont na tych stronach. Sprawdzając userów po REST API jedna ze stron wypluła mi „ciekawe” informacje Szybki research przy wykorzystaniu niezbyt skomplikowanego google hackingu. Social media (puste): https://twitter.com/teddyward15 https://www.instagram.com/teddyward15 oraz strony hxxps://healthcarepharmaceutic.com hxxps://generalchemicalstore.com hxxps://goûtdediamants.com hxxps://takangcoin.com hxxp://samsunggizmos.com - strona w produkcji! Kopiąc głębiej pewnie znalazłbym jeszcze więcej rzeczy ale czy jest sens? To wszystko było możliwe przez niezablokowane REST API WordPressa oraz głupotę Także zapamiętajcie! Łatajcie strony oraz dbajcie o prywatność, anonimowość i bezpieczeństwo! Skoro ja darmowymi sposobami i z odrobiną czasu byłem wstanie znaleźć tyle informacji o oszuście, to jestem pewny, że armia smutnych panów mając środki finansowe i prawne bez problemu jest wstanie go namierzyć. Wystarczy tylko 1 raz nie użyć przeglądarki Tor lub VPN by taką osobę dorwać. ≠ - nie jest równy Prywatność ≠ bezpieczeństwu Prywatność ≠ anonimowości Bezpieczeństwo ≠ anonimowości Anonimowość ≠ prywatności i bezpieczeństwu O tym doskonale wiedzą moi podopieczni z mentoringu, który prowadzę - BEZPIECZEŃSTWO I ANONIMOWOŚĆ Pozdrawiam serdecznie 1 – clearnet – w darknecie mówi się tak na „zwykły internet” gdzie jest uwielbiane google, social media i śmieszne kotki 2 – Adderall XR, to lek psychotropowy niedopuszczony w Polsce do obrotu ale znajduje się na liście importu docelowych leków (wiki). Adderall ma duży potencjał do nadużywania ponieważ zwiększa koncentrację i pamięć, a przy tym ma efekt pobudzenia gdyż zawiera w sobie cztery różne sole amfetaminy. 3 – google hacking – specjalne dobranie komend w wyszukiwarce google pomagające wyszukiwać tylko konkretne informacje, np.: site: adres.pl. Więcej informacji o google hackingu znajdziesz również w moim mentoringu getpaid20.pl/harry 4 – AA419 (Artists Against 419, pol. Artyści Przeciwko 419) jest społecznością internetową (wolontariat), która poświęca czas na wykrywanie i w miarę możliwości utrudnianie pracy scamerom. Katalogują i zgłaszają domeny. 419 oznacza Nigeryjski przekręt.

- 3 odpowiedzi

-

- harry poleca

- prywatność

- (i 8 więcej)

-

Główna strona projektu: https://tails.boum.org/index.en.html Jest to system zaprojektowany przede wszystkim z myślą o bezpiecznym i anonimowym korzystaniu z zasobów globalnej pajęczyny. Wszystkie aplikacje sieciowe zawarte w tej dystrybucji takie jak przeglądarki WWW, programy pocztowe, komunikatory IM i inne, są już specjalnie skonfigurowane natychmiast po uruchomieniu systemu. Każde połączenie wychodzące zostaje bowiem automatycznie zanonimizowane z wykorzystaniem sieci Tor. Tails, oparto na Debianie. Autorzy tej dystrybucji gwarantują nam, że cały wychodzący ruch sieciowy zostanie przesłany przez sieć Tor, a wszelkie próby bezpośrednich połączeń zostaną zablokowane. Poza tym otrzymujemy gwarancję, że na maszynie pracującej pod kontrolą tego systemu nie pozostaną żadne permanentne ślady naszej działalności (np. pliki na dysku twardym). Podczas pracy Tails domyślnie korzysta bowiem jedynie z pamięci RAM. Wszystko to daje osobom zatroskanym o swoją prywatność i anonimowość w sieci doskonałą okazję do prostej w obsłudze i skutecznej ochrony. Dodatkowo Tails pozwala na: szyfrowanie dysków z wykorzystaniem standardu LUKS, zapewnia poufność komunikacji w trakcie korzystania z wielu serwisów internetowych dzięki HTTPS Everywhere oraz wspiera szyfrowanie konwersacji błyskawicznych dzięki Off-the-record messaging (OTR). HTTPS Everywhere jest w stanie wymusić na wielu stronach internetowych, które pomimo zaimplementowanego wsparcia dla bezpiecznego protokołu domyślnie działają z wykorzystaniem HTTP, szyfrowaną komunikację. Natomiast OTR poza poufnością rozmów błyskawicznych zapewnia również ciekawą funkcję uwierzytelnienia zaprzeczalnego. Oznacza to, że po zakończeniu rozmowy niemożliwe jest udowodnienie, że konkretne wiadomości pochodzą od konkretnej osoby. Twórcy Tailsa są tak bardzo wyczuleni na punkcie zachowania poufności oraz bezpieczeństwa, że ostrzegają nas nawet w momencie, gdy uruchomimy ich system jako maszynę wirtualną. Wszystko to sprawia, że paranoiczny Debian nie ma wielu konkurentów na polu systemów do ochrony prywatności i anonimowości. Warto jednak wspomnieć, że istnieją jeszcze takie aktywne dystrybucje jak Liberté Linux czy Lightweight Portable Security. Na koniec słowo ostrzeżenia. Oczywicie nie istnieją mechanizmy zapewniające anonimowość oraz bezpieczeństwo doskonałe i należy pamiętać, że każdy z nich ma swoje ograniczenia. Na przykład końcowe węzły Tora mogą podsłuchać nasz ruch sieciowy, a ISP lub administratorzy lokalnej sieci mogą zauważyć, że korzystamy z Tora (co samo w sobie może wzbudzać podejrzenia), dlatego z narzędzi takich jak Tails zawsze należy korzystać rozsądnie oraz z ograniczonym zaufaniem. Cały artykuł znajdziesz tutaj: http://sekurak.pl/tails-czyli-anonimowo-bezpiecznie-w-sieci/