Znajdź zawartość

Wyświetlanie wyników dla tagów 'bezpieczeństwo' .

-

Jak wyłączyć dostęp do REST API oraz zablokować enumerację użytkowników w wordpressie

Harry opublikował(a) wpis na blogu w Blog Make-Cash

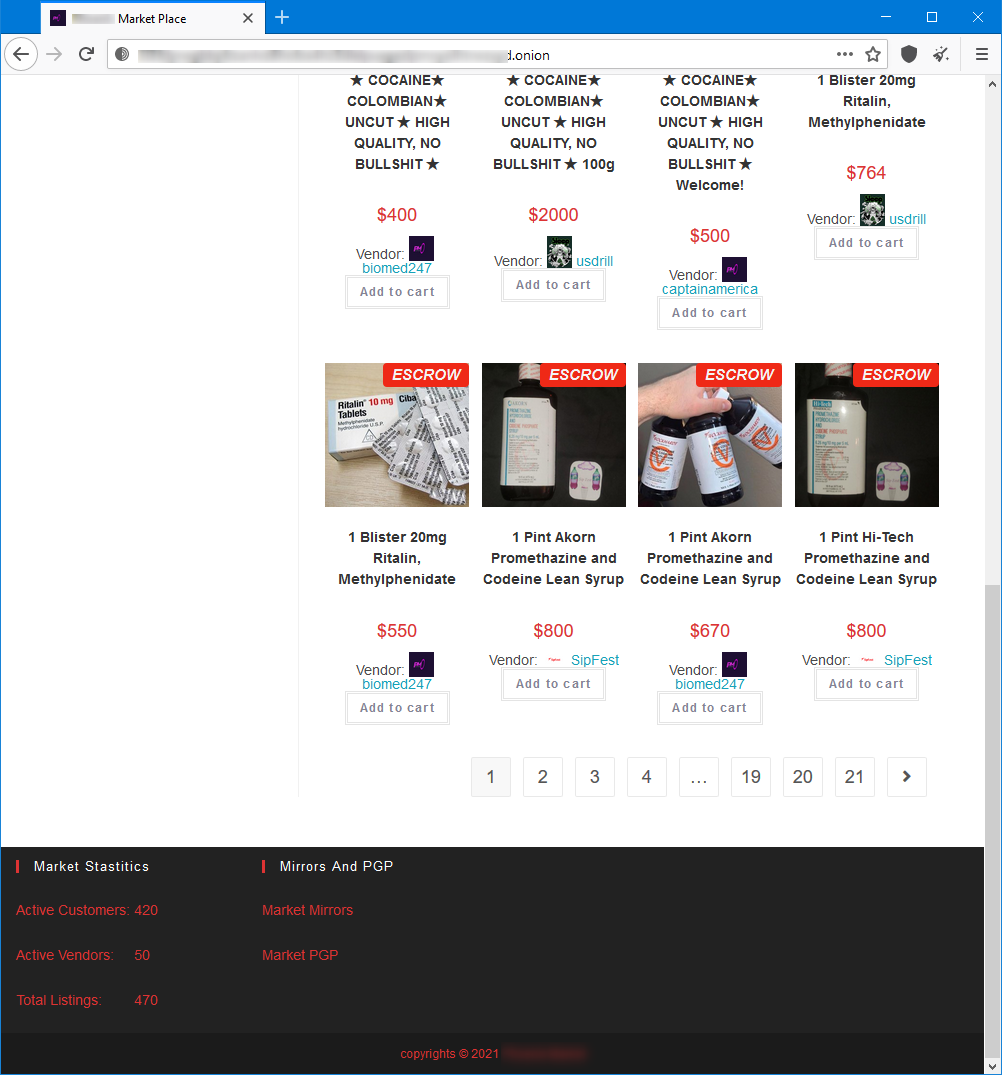

Każda nowa wersja systemu zarządzania treścią (CMS) WordPress wprowadza udoskonalenia platformy pod względem bezpieczeństwa przechowywania oraz dostępu do wrażliwych danych użytkowników. Funkcja Rest API została dodana w wersji 4.7 wordpress’a i jest przydatnym narzędziem dla programistów. Niestety przy okazji, całkiem anonimowo, umożliwia osobom z zewnątrz sprawdzenie ID (numer identyfikacyjny) użytkowników oraz każdego zarejestrowanego loginu, a nawet sumy kontrolnej gravatarów! Osoby niepożądane mogą wyświetlić także posty, strony czy media osadzone wewnątrz systemu. By poznać te wartości, wystarczy w pasku adresu dopisać ściężkę dostępową, np. getpaid20.pl/wp-json/wp/v2/users (tutaj jest zablokowane oczywiście - ale przejrzyjcie inne strony na WP, zwłaszcza starsze:)). W tym wpisie przedstawiam jak pozbyć się tej luki, czyli jak wyłączyć anonimowy dostęp do REST API oraz zablokować enumerację użytkowników. Nie jestem fanem wtyczek-zapychaczy, w takim razie jeżeli mogę zrobić coś z pominięciem pluginu - robię to. Tak też zrobiłem w tym przypadku. Zapraszam do lektury i zachęcam do wdrożenia tych zabezpieczeń na swoich stronach. Interesujesz się zarabianiem przez Internet? Dołącz do mentoringu zarabiania online na Make-Cash.pl INSTRUKCJA - wyłączamy anonimowy dostęp do REST API - wordpress UWAGA: Jeżeli potrzebujesz włączone API, to oczywiście tego nie rób, nie wyłączaj. Jeśli jednak nie miałeś/aś nawet pojęcia co to jest - najlepiej wyłączyć. Zdecydowana większość osób nie używa REST API i w celu zabezpieczenia swojego wordpress’a, zalecam wyłączenie. W tym celu: Instalujemy wtyczkę My Custom Functions Plugin: My Custom Functions Opis: Łatwe i bezpieczne dodawanie niestandardowego kodu PHP bez ingerencji w plik functions.php Link: https://wordpress.org/plugins/my-custom-functions Moja opinia: MUST HAVE! Mam ten plugin na absolutnie każdej swojej stronie! Są dwie możliwości dostania się od ustawień wtyczki gdzie wprowadzisz zmiany: Wtyczki -> Zainstalowane wtyczki -> My Cystom Functions -> Settings Ustawienia -> PHP Inserter Obojętnie którą z wyżej wymienionych możliwości wybierzemy, w zakładce “Main" wklejamy kod: add_filter( ‘rest_endpoints’, ‘__return_empty_array’ ); Po wklejeniu powyższego kodu: Po prawej stronie zmieniamy przełącznik na wartość “ON" (tylko wtedy zmiany będą działały!) Zapisujemy zmiany (Save changes) Jeśli wszystko zrobiłeś/aś tak jak należy, po przejściu pod adres wp-json/wp/v2/users powinna pokazać się taka informacja: Blokowanie enumeracji użytkowników WordPress jest wyposażony w tzw. funkcję enumeracji. To znaczy, że każdy użytkownik w bazie danych ma przypisany numer identyfikacyjny - ID. Domyślnie od 1 (admin) do ∞ (nieskończoność). W takim razie nawet jeśli REST API będzie wyłączone i z jego pomocą nie da rady ustalić listy zarejestrowanych użytkowników, osoby niepożądane mogą użyć skryptu, który po kolei będzie wpisywał kolejne numery do paska adresu (/?author=x, gdzie ‘x‘ to cyferka) - i w ten sposób znajdzie loginy użytkowników na naszej stronie. Dlatego zalecam również zablokowanie enumeracji użytkowników. W tym celu logujemy się na swój serwer FTP i edytujemy plik .htaccess, który znajduje się w głównym folderze strony (tam gdzie index.php). W tym pliku, bezpośrednio nad </IfModule>, wklejamy poniższy kod: RewriteCond %{QUERY_STRING} ^author=([0-9]*) RewriteRule .* https://ADRES-TWOJEJ-STRONY.PL/? [L,R=302] ADRES-TWOJEJ-STRONY.PL - w tym miejscu wpisujemy domenę swojej strony! Cały kod .htaccess powinien wyglądać następująco: # BEGIN WordPress RewriteEngine On RewriteRule .* - [E=HTTP_AUTHORIZATION:%{HTTP:Authorization}] RewriteBase / RewriteRule ^index\.php$ - [L] RewriteCond %{REQUEST_FILENAME} !-f RewriteCond %{REQUEST_FILENAME} !-d RewriteRule . /index.php [L] RewriteCond %{QUERY_STRING} ^author=([0-9]*) RewriteRule .* https://ADRES-TWOJEJ-STRONY.PL/? [L,R=302] # END WordPress Od tej pory gdy ktoś z zewnątrz będzie chciał ustalić loginy zarejestrowanych użytkowników, zostanie automatycznie przekierowany na stronę główną. Dokładniej rzecz biorąc, zostanie przekierowany tam gdzie wskażemy - zamiast https://ADRES-TWOJEJ-STRONY.PL/ można ustawić inny adres do przekierowania. Dowolny 😉 Do edycji .htaccess mogę też polecić wtyczkę Htaccess File Editor - Safely Edit Htaccess File Testowanie poprawności przed zapisaniem Automatyczne kopie Możliwość wgrania backupu (z poziomu pluginu lub FTP) Wspiera sieć stron WordPress (tzw. WordPress Multisite) Zwiększanie bezpieczeństwa i łatanie luk w wordpressie Wyłączone REST API oraz zablokowana enumeracja użytkowników skutkuje zwiększeniem bezpieczeństwa swojego wordpress’a. Oczywiście należy też pamiętać o zmianie loginu administratora. Nie można sobie pozwolić na taki rarytas jak login “admin" lub “administrator", ponieważ to również jest proszenie się o próbę włamania do panelu administracyjnego. Zabezpieczeń wordpress’a jest bardzo dużo i warto się tym interesować. To najpopularniejszy CMS, a więc i najpopularniejszy kąsek dla internetowych przestępców. Więcej o zabezpieczaniu wordpress’a dowiecie się także z mojego podcastu dla Mylead: Pozdrawiam Harry-

- wordpress

- webmastring

-

(i 5 więcej)

Oznaczone tagami:

-

Zagrożenia w sprzedaży przez internet – nie tylko na portalach typu OLX

Harry opublikował(a) wpis na blogu w Blog Make-Cash

W Internecie można znaleźć sporo opisów oszustw do których dochodzi w serwisie OLX i innych platformach tego typu. Zwykle ofiarą oszustów padają kupujący, ale nie jest to żadną regułą. E-handel w modelu “najpierw zapłata, później wysyłka towarów" - tylko z pozoru wydaje się być w pełni bezpieczny dla sprzedawców. W rzeczywistości, pomimo otrzymania pieniędzy i wysłania towaru na wskazany adres, bardzo łatwo paść ofiarą oszusta i wcale nie jest to takie proste do wykrycia. W tym wpisie opisuję na co trzeba uważać przy sprzedaży czegokolwiek w Internecie, zwłaszcza na facebooku, forach i portalach ogłoszeniowych typu OLX - na których tożsamość kupującego nie jest w żaden sposób weryfikowalna i transparentna. Zapraszam! Interesujesz się zarabianiem przez Internet? Dołącz do mentoringu zarabiania online na Make-Cash.pl Na czym polega oszustwo na OLX i innych portalach ogłoszeniowych Załóżmy, że pan X sprzedaje w Internecie komputer. Po kilku dniach zgłasza się do niego zainteresowana komputerem osoba (pan Y) i od słowa do słowa, od pytania do odpowiedzi, decyduje się na zakup. Wszystko wygląda całkowicie normalnie i nie wzbudza podejrzeń. Okazuje się, że kupujący jest z drugiego końca Polski, więc prosi o wysłanie przedmiotu do paczkomatu obok jego domu. Pan X oczywiście się zgadza, sam też często odbiera paczki w paczkomatach z powodu wygody. Szczęśliwy ze znalezienia kupującego, podaje numer konta i zapewnia, że paczkę wyśle jak najszybciej po zaksięgowaniu się przelewu. Po 24h na koncie Pana X znajduje się oczekiwana za komputer kwota. Tytuł przelewu jest dokładnie taki, jaki ustalał z kupującym - “Przelew za komputer". Wszystko się zgadza, także Pan X wysyła paczkę i po kilku dniach kupujący dziękuje mu za komputer, który właśnie odebrał.To normalny przebieg transakcji, Pan X nie zauważył niczego dziwnego. Po jakimś czasie, gdy już zapomniał o sprawie, zostaje wezwany na komendę policji w sprawie “oszustwa komputerowego". Policja pyta czy sprzedawał komputer na portalu ABC, czy podany numer konta należy do niego, czy kupującym był pan Y, czy otrzymał wpłatę od pana Y? Okazuje się bowiem, że kupujący zapłacił za komputer, ale go nie otrzymał - więc zgłosił sprawę na policję. Sprzedający potwierdza, że rozmawiał z panem Y i otrzymał od niego pieniądze, a następnie wysłał komputer. Jak to się stało, że Pan Y podziękował za komputer podczas gdy tak naprawdę nigdy go nie otrzymał? Oszustem jest trzecia osoba w transakcji - anonimowy pośrednik Otóż zarówno kupujący (Y), jak i sprzedający (X), nigdy się nie skontaktowali - a jednak oboje są pewni, że to właśnie ze soba dokonywali transakcji. W rzeczywistości transakcja została dokonana z oszustem, który wcielił się w rolę obu stron. W rozmowie z X, podszywał się pod Y, a w rozmowie z Y - pod X. Oszust w pierwszej kolejności skopiował ogłoszenie wystawione przez pana X i w ten sposób znalazł kupca na komputer. Następnie wcielił się w rolę pana Y i napisał do pana X, że jest zainteresowany komputerem. Gdy pan X podał mu swój numer konta, ten przekazał go faktycznemu kupcowi jako “swój" numer na który powinien wpłacić pieniądze z tytułem “Przelew za komputer". Po otrzymaniu wpłaty, pan X wysłał komputer na dane podane przez oszusta. Oszust jak najdłużej zwodził kupującego wciąż przekładając termin wysyłki z jakiś “ważnych dla niego powodów", a w między czasie w jego imieniu podziękował panu X za szybką i udaną transakcję. Inne warianty tego samego oszustwa w sprzedaży przez internet Powyższy opis jest bardzo ogólny, w rzeczywistości strategia kreatywnego oszusta może być dużo bardziej przemyślana. Oszust może na przykład nalegać na kontakt na FB (lub wyszukiwać tylko ofert w grupach “kupię-sprzedam-wymienię") i po transakcji postarać się o blokadę konta, którego używał - wówczas znikną wiadomości, które nam wysłał. W takiej sytuacji przed policją (jako sprzedawca) będzie nam jeszcze trudniej wyjaśnić co zaszło - wszelkie rozmowy z oszustem nie będą już dostępne, faktami pozostaną natomiast: otrzymanie przez nas przelewu i brak towaru u kupującego. Oszust niekoniecznie będzie sprzedawał taki sam przedmiot - może naszą ofertę “ulepszyć" (w przypadku komputera mogłoby to być opisanie innego modelu) lub wystawić cokolwiek innego w tej samej cenie. Wówczas sprawdzenie (przez nas), czy oferta jest skopiowana będzie praktycznie niemożliwe, a dodatkowo kupujący znajdzie się szybciej (ze względu na atrakcyjniejszą ofertę). Oprócz samej kradzieży sprzedawanego przedmiotu, oszust może pójść o krok dalej i okraść dwie osoby za jednym razem (pierwotnie też dwie osoby tracą, ale oszust zyskuje tylko sprzedawany przedmiot - w tym wariancie może zyskać też pieniądze kupującego). Wystarczy, że wystawi coś droższego (lub ten sam przedmiot co sprzedający, ale z wyższą ceną) i po dokonaniu wpłaty, napisze do sprzedającego, że nastąpiła pomyłka i poprosi o odesłanie nadwyżki pieniędzy na podany numer konta. Podany numer konta będzie oczywiście “słupowy", służący tylko do wypłat z bankomatów - ale przecież nikt tego nie wie. Czymkolwie handlujesz (także usługami), za duża wpłata powinna zapalić lampkę ostrzegawczą w Twojej głowie. Zastosowanie się do próśb kupującego i odesłanie pieniędzy na inny numer konta jest zdecydowanie bardzo ryzykowne. Jak prowadzić bezpieczną sprzedaż w internecie (e-commerce)? Wyżej opisane oszustwa są stosowane na OLX’ie, innych portalach ogłoszeniowych, ale także w normalnych sklepach online. Zabezpieczenie się przed tego typu oszustwami jest trudne - przed normalnymi kupującymi można wyjść wręcz na “świra". Pytanie tylko czy Ci normalni kupujący faktycznie są tymi za których się podają?:) Pierwszą rzeczą, którą powinno się robić przy każdej transakcji jest dokumentowanie wszystkiego co z nią związane. Ważne ustalenia warto załatwiać wyłącznie poprzez “e-mail", tak aby otrzymane i odebrane maile przechowywać w skrzynce. Za wszelką cenę powinno się unikać ustaleń na facebooku / czatach / komunikatorach. W przypadku wysyłki przedmiotów - zachować potwierdzenie nadania przesyłki! Tego typu dokumentacja niestety nie jest “mocnym alibi" - policja może podejrzewać, że ukartowaliśmy wymianę maili z oszustem, niestety twarde dowody dalej będą wskazywały przeciwko nam. Jeśli kiedykolwiek Twój kupujący się pomyli i wyśle Ci za dużo pieniędzy, nie odsyłaj nigdy nadwyżki na numer inny, niż ten z którego przyszły pieniądze. W takiej sytuacji najlepiej odesłać całość i poprosić o odliczony przelew. Przelew zwrotny warto zatytułować: “Proszę o odliczoną kwotę i kontakt na adres email: XXX" - wówczas upewnisz się, że wysyłający pieniądze jest tą samą osobą z którą dokonywałeś/aś ustaleń w sprawie transakcji. Zachowując skrajne środki ostrożności - które przy sprzedaży drogich przedmiotów mogą mieć swoje uzasadnienie - tak naprawdę, po otrzymaniu wpłaty można wysłać przelew 0,01zł na konto kupującego z tytułem (proszę o kontakt, e-mail: xxx). W ten sposób upewnisz się, że kupujący to kupujący. Myślę, że lepiej z uczciwą osobą wyjść na “dziwaka", niż później tłumaczyć się na komisariacie - zwłaszcza jeśli sprzedajesz droższe przedmioty/usługi. Jeśli kupujący “dziwnie" upiera się przy wysyłce do paczkomatu - czerwona lampka. Najbezpieczniej wysłać przedmiot kurierem “płatność przy odbiorze", aczkolwiek to i tak nie zabezpiecza w 100%. Cały czas oszust może stosować chwyt ze zwrotem nadwyżki pieniędzy na wskazane konto bankowe. Teoretycznie może też po prostu chcieć Cie wrobić w oszustwo - bez żadnych benefitów dla siebie samego. W takiej sytuacji kupujący myśli, że płaci za przedmiot A, a od Ciebie otrzymuje przedmiot B. Jak zabezpieczyć się przed oszustami prowadząc sklep online? Sprzedaż towarów i usług w internecie nie jest wcale tak bezpieczna jakby się mogło wydawać, w rzeczywistości niesie ze sobą szereg zagrożeń ze strony coraz bardziej kreatywnych oszustów. Otrzymanie pieniędzy wcale nie oznacza, że nie mogliśmy paść ofiarą oszusta który próbuje nas wrobić. Całkiem nieświadomie można stać się czyimś “słupem" - chociaż z pozoru transakcja wygląda całkowicie uczciwie. Na baczności powinny mieć się zwłaszcza osoby handlujące w grupach na facebooku, na forach oraz portalach ogłoszeniowych i aukcyjnych (np. OLX). Wcale nie jest powiedziane, że kiedykolwiek traficie na takiego typu oszusta, ale pamiętajcie jakie zachowania powinny u was zapalić czerwoną lampkę. Świadomość tego typu zagrożeń jest ważna w e-sprzedaży.-

- e-commerce

- sklep online

- (i 12 więcej)

-

Wykład niebezpiecznik.pl - "Jak nie dać się zhackować?" - Wrocław (Polska)

mysc opublikował(a) wydarzenie w Kalendarium Make-Cash.pl

To autorski, widowiskowy wykład od niebezpiecznik.pl, pełen demonstracji cyberataków na żywo, okraszony praktycznymi, łatwymi do wdrożenia wskazówkami. Prelegenci używają przystępnego języka - wykład jest zrozumiały zarówno dla pełnych ludzko-technicznych laików, jak i dla ekspertów IT. Gdzie: Wrocław, Polska Kiedy: 16.12.2025 Sczegóły: https://bilety.niebezpiecznik.pl/ Format wykładu Czas trwania to około 3,5 godziny, z przerwą 15-minutową oraz sesją Q&A na koniec. W programie między innymi: zabezpieczenie komputera i smartfona rozpoznawanie i unikanie internetowych oszustw i scamów ochrona prywatności w mediach społecznościowych i aplikacjach bezpieczne zakupy online i bankowość internetowa pokazy ataków na żywo: podszywanie się pod prezydenta, kradzież danych z telefonu, łamanie haseł, wykorzystanie złośliwego pendrive’a itp. Ostrzeżenie wiekowe: część materiału może zawierać elementy "dla dorosłych", dlatego wykład jest zatwierdzony dla osób powyżej 16 lat. Młodsze osoby mogą wziąć udział tylko za pisemną zgodą rodziców lub opiekunów prawnych.-

- wydarzenie

- event

-

(i 7 więcej)

Oznaczone tagami:

-

Wykład niebezpiecznik.pl - "Jak nie dać się zhackować?" - Poznań (Polska)

mysc opublikował(a) wydarzenie w Kalendarium Make-Cash.pl

To autorski, widowiskowy wykład od niebezpiecznik.pl, pełen demonstracji cyberataków na żywo, okraszony praktycznymi, łatwymi do wdrożenia wskazówkami. Prelegenci używają przystępnego języka - wykład jest zrozumiały zarówno dla pełnych ludzko-technicznych laików, jak i dla ekspertów IT. Gdzie: Poznań, Polska Kiedy: 20.11.2025 Sczegóły: https://bilety.niebezpiecznik.pl/ Format wykładu Czas trwania to około 3,5 godziny, z przerwą 15-minutową oraz sesją Q&A na koniec. W programie między innymi: zabezpieczenie komputera i smartfona rozpoznawanie i unikanie internetowych oszustw i scamów ochrona prywatności w mediach społecznościowych i aplikacjach bezpieczne zakupy online i bankowość internetowa pokazy ataków na żywo: podszywanie się pod prezydenta, kradzież danych z telefonu, łamanie haseł, wykorzystanie złośliwego pendrive’a itp. Ostrzeżenie wiekowe: część materiału może zawierać elementy "dla dorosłych", dlatego wykład jest zatwierdzony dla osób powyżej 16 lat. Młodsze osoby mogą wziąć udział tylko za pisemną zgodą rodziców lub opiekunów prawnych.-

- wydarzenie

- event

-

(i 7 więcej)

Oznaczone tagami:

-

Wykład niebezpiecznik.pl - "Jak nie dać się zhackować?" - Warszawa (Polska)

mysc opublikował(a) wydarzenie w Kalendarium Make-Cash.pl

To autorski, widowiskowy wykład od niebezpiecznik.pl, pełen demonstracji cyberataków na żywo, okraszony praktycznymi, łatwymi do wdrożenia wskazówkami. Prelegenci używają przystępnego języka - wykład jest zrozumiały zarówno dla pełnych ludzko-technicznych laików, jak i dla ekspertów IT. Gdzie: Warszawa, Polska Kiedy: 23.09.2025 Sczegóły: https://bilety.niebezpiecznik.pl/ Format wykładu Czas trwania to około 3,5 godziny, z przerwą 15-minutową oraz sesją Q&A na koniec. W programie między innymi: zabezpieczenie komputera i smartfona rozpoznawanie i unikanie internetowych oszustw i scamów ochrona prywatności w mediach społecznościowych i aplikacjach bezpieczne zakupy online i bankowość internetowa pokazy ataków na żywo: podszywanie się pod prezydenta, kradzież danych z telefonu, łamanie haseł, wykorzystanie złośliwego pendrive’a itp. Ostrzeżenie wiekowe: część materiału może zawierać elementy "dla dorosłych", dlatego wykład jest zatwierdzony dla osób powyżej 16 lat. Młodsze osoby mogą wziąć udział tylko za pisemną zgodą rodziców lub opiekunów prawnych.-

- wydarzenie

- event

-

(i 7 więcej)

Oznaczone tagami:

-

Wykład niebezpiecznik.pl - "Jak nie dać się zhackować?" - Łódź (Polska)

mysc opublikował(a) wydarzenie w Kalendarium Make-Cash.pl

To autorski, widowiskowy wykład od niebezpiecznik.pl, pełen demonstracji cyberataków na żywo, okraszony praktycznymi, łatwymi do wdrożenia wskazówkami. Prelegenci używają przystępnego języka - wykład jest zrozumiały zarówno dla pełnych ludzko-technicznych laików, jak i dla ekspertów IT. Gdzie: Łódź, Polska Kiedy: 14.10.2025 Sczegóły: https://bilety.niebezpiecznik.pl/ Format wykładu Czas trwania to około 3,5 godziny, z przerwą 15-minutową oraz sesją Q&A na koniec. W programie między innymi: zabezpieczenie komputera i smartfona rozpoznawanie i unikanie internetowych oszustw i scamów ochrona prywatności w mediach społecznościowych i aplikacjach bezpieczne zakupy online i bankowość internetowa pokazy ataków na żywo: podszywanie się pod prezydenta, kradzież danych z telefonu, łamanie haseł, wykorzystanie złośliwego pendrive’a itp. Ostrzeżenie wiekowe: część materiału może zawierać elementy "dla dorosłych", dlatego wykład jest zatwierdzony dla osób powyżej 16 lat. Młodsze osoby mogą wziąć udział tylko za pisemną zgodą rodziców lub opiekunów prawnych.-

- wydarzenie

- event

-

(i 7 więcej)

Oznaczone tagami:

-

Wykład niebezpiecznik.pl - "Jak nie dać się zhackować?" - Kraków (Polska)

mysc opublikował(a) wydarzenie w Kalendarium Make-Cash.pl

To autorski, widowiskowy wykład od niebezpiecznik.pl, pełen demonstracji cyberataków na żywo, okraszony praktycznymi, łatwymi do wdrożenia wskazówkami. Prelegenci używają przystępnego języka - wykład jest zrozumiały zarówno dla pełnych ludzko-technicznych laików, jak i dla ekspertów IT. Gdzie: Kraków, Polska Kiedy: 04.10.2025 Sczegóły: https://bilety.niebezpiecznik.pl/ Format wykładu Czas trwania to około 3,5 godziny, z przerwą 15-minutową oraz sesją Q&A na koniec. W programie między innymi: zabezpieczenie komputera i smartfona rozpoznawanie i unikanie internetowych oszustw i scamów ochrona prywatności w mediach społecznościowych i aplikacjach bezpieczne zakupy online i bankowość internetowa pokazy ataków na żywo: podszywanie się pod prezydenta, kradzież danych z telefonu, łamanie haseł, wykorzystanie złośliwego pendrive’a itp. Ostrzeżenie wiekowe: część materiału może zawierać elementy "dla dorosłych", dlatego wykład jest zatwierdzony dla osób powyżej 16 lat. Młodsze osoby mogą wziąć udział tylko za pisemną zgodą rodziców lub opiekunów prawnych.-

- wydarzenie

- event

-

(i 7 więcej)

Oznaczone tagami:

-

Wykład niebezpiecznik.pl - "Jak nie dać się zhackować?" - Gdańsk (Polska)

mysc opublikował(a) wydarzenie w Kalendarium Make-Cash.pl

To autorski, widowiskowy wykład od niebezpiecznik.pl, pełen demonstracji cyberataków na żywo, okraszony praktycznymi, łatwymi do wdrożenia wskazówkami. Prelegenci używają przystępnego języka - wykład jest zrozumiały zarówno dla pełnych ludzko-technicznych laików, jak i dla ekspertów IT. Gdzie: Gdańsk, Polska Kiedy: 12.09.2025 Sczegóły: https://bilety.niebezpiecznik.pl/ Format wykładu Czas trwania to około 3,5 godziny, z przerwą 15-minutową oraz sesją Q&A na koniec. W programie między innymi: zabezpieczenie komputera i smartfona rozpoznawanie i unikanie internetowych oszustw i scamów ochrona prywatności w mediach społecznościowych i aplikacjach bezpieczne zakupy online i bankowość internetowa pokazy ataków na żywo: podszywanie się pod prezydenta, kradzież danych z telefonu, łamanie haseł, wykorzystanie złośliwego pendrive’a itp. Ostrzeżenie wiekowe: część materiału może zawierać elementy "dla dorosłych", dlatego wykład jest zatwierdzony dla osób powyżej 16 lat. Młodsze osoby mogą wziąć udział tylko za pisemną zgodą rodziców lub opiekunów prawnych.-

- wydarzenie

- event

-

(i 7 więcej)

Oznaczone tagami:

-

Assistance motocykla – co obejmuje? Jeśli zastanawiasz się, czy warto dokupić Assistance do swojego ubezpieczenia OC motocykla, to dobrze trafiłeś. Ubezpieczenie OC motocykla nie chroni Ciebie, a innych użytkowników drogi, czym różni się od Assistance. Z drugiej strony, polisa Assistance to nie to samo co Autocasco. Czym zatem jest? Porozmawiajmy o tym, co dokładnie obejmuje Assistance dla motocykla i czy faktycznie jest Ci potrzebne. Obowiązkowe ubezpieczenie OC – podstawa dla każdego kierowcy Zanim przejdziemy do Assistance, przypomnijmy sobie, czym jest obowiązkowe ubezpieczenie OC. To ubezpieczenie odpowiedzialności cywilnej, które chroni Cię przed finansowymi konsekwencjami szkód wyrządzonych innym. Brak ubezpieczenia OC motocykla może skutkować wysokimi karami nakładanymi przez Ubezpieczeniowy Fundusz Gwarancyjny, podobnie jak w przypadku samochodów osobowych. Ile kosztuje ubezpieczenie OC motocykla? Odpowiedź na pytanie, ile kosztuje ubezpieczenie motocykla, da Ci kalkulator OC motocykla. Warto z niego skorzystać, aby porównać oferty ubezpieczenia w różnych towarzystwach, obliczyć składką i znaleźć najtańsze ubezpieczenie dopasowane do Twoich potrzeb. Z kalkulatora ubezpieczeń dostępnych online możesz skorzystać np. tutaj: kalkulator OC motocykla. Co to jest Assistance motocykla? Assistance to dodatkowe ubezpieczenie, które zapewnia pomoc w nieprzewidzianych sytuacjach na drodze. Obejmuje ono m.in.: naprawy pojazdu na miejscu zdarzenia. holowanie motocykla do najbliższego warsztatu. organizację i pokrycie kosztów pojazdu zastępczego. pomoc w przypadku awarii, wypadku czy kradzieży. Zakres Assistance może się różnić w zależności od ubezpieczyciela, dlatego warto dokładnie przeanalizować zakres ubezpieczenia przed podjęciem decyzji. Czy warto kupić Assistance do motocykla? Jeśli często podróżujesz motocyklem, zwłaszcza na dłuższych trasach, Assistance może okazać się niezastąpione. W razie awarii czy wypadku nie zostaniesz pozostawiony sam sobie. Assistance zapewni Ci szybką pomoc i wsparcie, co jest szczególnie ważne, gdy jesteś daleko od domu. Ponadto, jeśli posiadasz drogie akcesoria motocyklowe lub jeździsz motocyklem zabytkowym, dodatkowe ubezpieczenie może chronić Cię przed wysokimi kosztami naprawy czy wymiany sprzętu. Jak najlepiej ubezpieczyć motocykl? Ile kosztuje Assistance motocykla? Podobnie, jak w przypadku OC samochodu, aby znaleźć najlepszą ofertę ubezpieczenia Assistance, warto znaleźć dobry kalkulator ubezpieczenia motocykla. Wprowadzając dane takie jak pojemność silnika motocykla, wiek pojazdu czy Twoje prawo jazdy, otrzymasz spersonalizowane oferty i znajdziesz ubezpieczenie w korzystnej dla Ciebie cenie. Przy okazji, nie zapomnij również o ubezpieczeniu NNW (ubezpieczenie następstw nieszczęśliwych wypadków), które chroni Ciebie i pasażera w razie wypadku. Jeśli chcesz kompleksowej ochrony, rozważ również ubezpieczenie AC motocykla. Co grozi za brak Assistance? Chociaż Assistance nie jest ubezpieczeniem obowiązkowym, jego brak może skutkować niepotrzebnym stresem i dodatkowymi kosztami. Bez Assistance w razie awarii będziesz musiał samodzielnie organizować i opłacać holowanie czy naprawy, co może być nie tylko kosztowne, ale i czasochłonne. Ubezpieczenie motocykla Assistance — podsumowanie Assistance motocykla to dodatkowe zabezpieczenie, które warto rozważyć. Zapewnia spokój ducha i pomoc w trudnych sytuacjach na drodze. Dzięki niemu nie musisz martwić się o nieprzewidziane wydatki czy organizację pomocy. Nie czekaj, kup ubezpieczenie motocykla już dziś i ciesz się pełnią przyjemności z jazdy! Pamiętaj, że bezpieczeństwo to podstawa, a odpowiednie ubezpieczenie to inwestycja w spokój i komfort na drodze.

-

- finanse

- ubezpieczenia

-

(i 2 więcej)

Oznaczone tagami:

-

Skuteczna kontrola dostępu: zobacz, jak zabezpieczyć firmowe mienie

mysc opublikował(a) wpis na blogu w Blog Make-Cash

Nic nie zwraca się tak szybko, jak inwestycja w bezpieczeństwo. W szczególny sposób dotyczy to przedsiębiorstw. Jeśli chcesz zadbać o ten obszar funkcjonowania Twojej firmy, rozważ wdrożenie kontroli dostępu wykorzystującej potencjał najnowszych technologii. Jak działa elektroniczna kontrola dostępu? Dzięki nowoczesnej technologii Twoja firma może działać sprawniej i na większą skalę, ale – co wyjątkowo ważne – może również być zdecydowanie bezpieczniejsza. Dotyczy to oczywiście zarówno danych, szerzej pojmowanego bezpieczeństwa w sieci, ale również należących do przedsiębiorstwa obiektów. W tym celu stosuje się systemy kontroli dostępu drzwi. Elektroniczna kontrola dostępu to zaawansowany system zabezpieczeń, który zarządza dostępem do określonych stref, pomieszczeń czy budynków. Oczywiście, aby spełniała swoją rolę, musi być jak najlepiej dostosowana do konkretnych potrzeb. Z czego składa się zestaw kontroli dostępu? Czy taką platformę można wdrożyć szybko? Przyjrzyjmy się bliżej kompletnej kontroli dostępu od Unicard. Przykładowy system może składać się z następujących elementów: Czytniki kontroli dostępu: mają za zadanie identyfikację użytkowników, a następnie udzielanie autoryzacji uprawnionym osobom. Czytniki montowane przy wejściach odczytują dane np. z kart zbliżeniowych czy smartfonów z NFC. Oczywiście systemy kontroli dostępu drzwi może wykorzystywać również inne metody autoryzacji, w tym biometrię. Po odczytaniu danych przesyłają je do sterownika systemu. Sterowniki kontroli dostępu: ich rolą jest przetwarzanie danych i podejmowanie decyzji o przyznaniu dostępu. Sterowniki to centralne jednostki systemu, które odbierają sygnały z czytników i porównują je z danymi zapisanymi w bazie. Na podstawie weryfikacji uprawnień decydują o odblokowaniu lub zablokowaniu dostępu. Elektrozamki odpowiadają za fizyczne otwieranie drzwi w przypadku uzyskania autoryzacji. Po otrzymaniu sygnału od sterownika elektrozamek odblokowuje drzwi, umożliwiając dostęp. W przypadku braku autoryzacji drzwi pozostają zamknięte. Kontaktrony to dodatkowe zabezpieczenie. Są montowane w drzwiach i mogą uruchamiać alarm w przypadku nieautoryzowanych prób otwarcia. Oprogramowanie: oczywiście kluczową rolę odgrywa zarządzanie systemem i monitorowanie ruchu. Oprogramowanie wykorzystuje bazę danych użytkowników, zarządza uprawnieniami, monitoruje ruch i generuje raporty. Umożliwia także integrację z innymi narzędziami informatycznymi, które mogą wykorzystywać zbierane informacje, takimi jak systemy ewidencji czasu pracy. Centralna baza danych pozwala na przechowywanie informacji o uprawnieniach użytkowników. Baza danych zawiera informacje o wszystkich użytkownikach systemu i ich uprawnieniach dostępu. Infrastruktura IT może być lokalna (serwery wewnętrzne) lub chmurowa. W przypadku chmur dostawca usług zarządza całą infrastrukturą, co obniża koszty i zwiększa elastyczność. Bezpieczeństwo i łatwe wdrożenie z kontrolą dostępu w chmurze Jeśli chcesz zapewnić firmie wysoki poziom bezpieczeństwa i jednocześnie przyspieszyć wdrożenie, zwróć uwagę na systemy kontroli dostępu w chmurze. Jakie korzyści niesie ze sobą wdrożenie takiego rozwiązanie oraz jak wpływa on na bezpieczeństwo i funkcjonowanie przedsiębiorstwa? Szybkie wdrożenie i łatwa skalowalność: systemy w chmurze mogą być wdrażane szybciej niż tradycyjne rozwiązania, a ich skalowanie dla większej liczby użytkowników czy nowych lokalizacji jest znacznie prostsze. Niskie wymagania dotyczące infrastruktury: dzięki wykorzystaniu chmury możesz ograniczyć niezbędne inwestycje w drogi sprzęt czy serwery. Zajmie się tym dostawca usług. Automatyczne aktualizacje: dostawca zapewnia również regularne aktualizacje oprogramowania, co pomaga chronić firmę przed nowymi zagrożeniami. Oszczędności finansowe: model oparty na subskrypcji sprowadza się do przewidywalnych kosztów bez konieczności ponoszenia dużych inwestycji na starcie. -

DoubleVPN.com - zamknięte! Międzynarodowa akcja policji.

Harry opublikował(a) temat w Wiadomości i znaleziska

Witajcie, Fajny news z samego rana. Serwis oraz usługa VPN działająca pod adresem doublevpn.com została zamknięta przez policję w międzynarodowej operacji. Dokładnie 29.06.2021 przejęto serwery i zamknięto cała infrastrukturę w USA i Kanadzie oraz w kilku krajach europejskich, m.in Holandii i Niemczech. Ostatni aktualny wygląd strony jaki można znaleźć pochodzi z: 28 Maj 2021, godzina 04:42 (14 sekund) https://web.archive.org/web/20210528044214/https://www.doublevpn.com/ (strona w języku rosyjskim) lub 26 luty 2021, godzina 19:19 (12 sekund) https://web.archive.org/web/20210226191912/https://www.doublevpn.com/en/ (strona w języku angielskim) Późniejsze snapshoty wyglądają jak poniżej W całej akcji brały służby z krajów takich jak: Niemcy Stany Zjednoczone Kanada Wielka Brytania Włochy Bułgaria Szwecja Szwajcaria Dodatkowo Europol i Eurojust miały również udział w dochodzeniu. W Holandii służby wymiaru sprawiedliwości mają uprawnienia do tajnego oraz zdalnego dostępu do komputerów, w celu przeprowadzenia dochodzenia w sprawie poważnych przestępstw! Poczytać o tym można np. tutaj: https://digitalcommons.law.byu.edu/cgi/viewcontent.cgi?article=3230&context=lawreview gdzie autorzy używają terminu "Police Hacking". Można to luźno przetłumaczyć na "policyjny hacking". DoubleVPN reklamowało się głównie na forach rosyjskich i anglojęzycznych dla cyberprzestępców oferując połączenia VPN: Pojedyncze Podwójne! Potrójne!! Poczwórne!!! Firma jest podejrzana o pranie brudnych pieniędzy jak i (współ)udział w organizacji przestępczej, m.in phishing, sprzedawanie i/lub rozpowszechnianie złośliwego oprogramowania (ransomware) i sprzedawanie danych, które klienci DoubleVPN otrzymali w wyniku phishingu Rewelacji końca nie widać, bo DoubleVPN zapewniało, że (przetłumaczone przy pomocy Google Translate): W naszym serwisie nie ma żadnych dzienników aktywności i jesteśmy gotowi to udowodnić, dając Ci dostęp do dowolnego naszego serwera (skontaktuj się z pomocą techniczną, aby uzyskać szczegółowe informacje). We wszystkich lokalizacjach serwerów, gdzie jest to możliwe, nasze serwery mają zapewnione szerokie pasmo (dedykowany kanał, a nie łącze współdzielone), więc nie zauważysz żadnego spadku prędkości przy działającym połączeniu VPN. Nasza usługa jest w pełni zautomatyzowana. Możesz samodzielnie kupować, przedłużać i wymieniać subskrypcje. Istnieje również funkcja, która pozwala ustawić automatyczne przedłużanie subskrypcji i wysyłanie powiadomień, gdy subskrypcja wkrótce wygaśnie. Wszystkie zakupy w naszym serwisie są objęte programem rabatowym, który pozwala na obniżenie ceny abonamentów nawet o 25%. Statystyki obciążenia serwera są publiczne i pozwalają wybrać najbardziej odpowiednią trasę ruchu specjalnie do Twoich potrzeb. Niedawno dodaliśmy ruch Tor do wszystkich naszych serwerów, który jest mieszany z ruchem klientów, aby zapewnić większe bezpieczeństwo i anonimowość. Program partnerski dla właścicieli forum/stron. Twój procent partnerski zaczyna się od 30 i może być nawet wyższy (skontaktuj się z działem pomocy, aby uzyskać szczegółowe informacje). Nasze doświadczone wsparcie rozwiąże każdy problem związany z naszym serwisem i odpowie na Twoje pytania. Przykładowa reklama: https://forum.bitcoin.com/services/doublevpn-com-qualitative-vpn-service-for-serious-and-successful-people-t8600.html Zastanawiające jest zatem jakim cudem po uzyskaniu dostępu do serwerów służby przejęły dane osobowe, logi i statystyki przechowywane przez DoubleVPN dotyczące wszystkich klientów. Dla przypomnienia 1 punkt podczas reklamowania usług: W naszym serwisie nie ma żadnych dzienników aktywności i jesteśmy gotowi to udowodnić, dając Ci dostęp do dowolnego naszego serwera (skontaktuj się z pomocą techniczną, aby uzyskać szczegółowe informacje). ~ EPIC FAIL!!! Najwidoczniej i najprawdopodobniej po prostu w razie kontroli przez zainteresowanego, preparowane i ukrywane były wszystkie dowody, rzeczy, informacje mogące obalić mit ich polityki bez logów. Nie wykluczam też możliwości, że taki dostęp mieli już przygotowany. Stąd prośba o wcześniejszy kontakt Powyższa sytuacja ze służbami pokrywa się z tym, o czym pisałem już na forum czyli "5 eyes" - sojusz pięciorga oczu (link:https://en.wikipedia.org/wiki/Five_Eyes). The Five Eyes jest sojuszem wywiadowczym obejmującym Australię, Kanadę, Nową Zelandię, Wielką Brytanię i Stany Zjednoczone. Kraje te są stronami wielostronnej umowy UKUSA, czyli porozumienie instytucji szpiegowskich zawarte w roku 1946 (link: http://www.nationalarchives.gov.uk/ukusa/). Od 2013 roku wiadomo o sojuszu "Nine Eyes" (sojusz dziewięciorga oczu) składającego się z głównego "5 eyes" + Danii, Francji, Holandii i Norwegii. Jest jeszcze grupa zewnętrzna SIGINT Seniors Europe (SSEUR) nazwana "14 eyes", do której zalicza się kolejne kraje takie jak: Niemcy, Belgia, Włochy, Hiszpania i Szwecja. W internecie nic nie ginie. Artykuł został usunięty ale mamy snapshot na szczęście Także link dla ciekawskich: https://web.archive.org/web/20140209113539/http://www.svt.se/ug/read-the-snowden-documents-from-the-nsa. Łącznie daje nam to potężną sieć inwigilacyjną Australia, Kanada, Nowa Zelandia, Wielka Brytania, Stany Zjednoczone, Dania, Francja, Holandia, Norwegia, Niemcy, Belgia, Włochy, Hiszpania i Szwecja. Moim zdaniem VPN powinien służyć 3 celom: Prywatność - przede wszystkim polityka nie przechowywania logów i danych osobowych! Anonimowość - ukrywanie aktywności w internecie (np. przed inwigilowaniem służb, ISP). Bezpieczeństwo - szyfrowanie połączeń (metodą AES256) i ochrona przed phishingiem na komputerze oraz smishingiem na telefonie. Zamiast korzystać z wynalazków oferujących cuda na kiju lepiej faktycznie korzystać z usług firmy, która dba o dane i chodzi mi tutaj o NordVPN. W moim odczuciu najlepszy VPN na rynku, dlaczego? Nie przechowują logów! Faktem jest, że NordVPN miał wpadkę - włamanie na serwer. Po analizie wyszło, że serwerownia przez pomyłkę zaimplementowała globalnie (lub tylko na serwerze wynajętym przez Norda) usera, który najprawdopodobniej miał słabe hasło i to za jego pomocą komuś udało się dokonać włamania. Serwerownia skasowała potem tego użytkownika. Atakujący mógł tylko analizować ruch serwera (czyli to co twój ISP) ale nie wyciekły żadne dane osób korzystających (m.in loginy i hasła). Dodatkowo NordVPN od tamtej pory korzysta z serwerów RAM (poczytaj o RAMdysku). Czyli nic nie jest przechowywane lokalnie (tj. na dysku twardym) i faktycznie nie przechowują logów! Zlecają audyty bezpieczeństwa firmie zewnętrznej: PricewaterhouseCoopers AG (globalna sieć przedsiębiorstw świadczących usługi księgowe, audytorskie i doradcze, utworzona w 1998 w wyniku połączenia Price Waterhouse oraz Coopers&Lybrand. ) Pierwszy w branży VPN audyt: https://nordvpn.com/wp-content/uploads/2020/01/13-12-2018_NordVPN-Has-Completed-an-Industry-First-Audit-of-Its-No-Logs-Policy.pdf Bug bounty by zwiększyć bezpieczeństwo: https://nordvpn.com/wp-content/uploads/2020/01/10-12-2019_NordVPN-Launches-Bug-Bounty-Program-to-Boost-Security.pdf Drugi audyt bezpieczeństwa: https://nordvpn.com/wp-content/uploads/2020/01/6-11-2019_NordVPN-Has-Completed-an-Application-Security-Audit.pdf Trzeci audyt: https://nordvpn.com/wp-content/uploads/2020/08/1_7_2020_NordVPN_s_no-log_policy_confirmed_for_the_second_time.pdf Siedziba w Panamie, więc nie ma obowiązków przechowywania aktywności: https://support.nordvpn.com/General-info/Features/1061811142/Jurisdiction-we-operate-in.htm Teraz wystarczy porównać speców od DoubleVPN do takiego NordVPN, który faktycznie stawia nacisk na prywatność swoich klientów. Reasumując: Nie ufać reklamie / przedstawicielom Ufać rynkowi / klientom Ufać audytom bezpieczeństwa Sprawdzać jak firma reaguje na ewentualne wpadki i wycieki. Jeżeli nic nie robią w kierunku poprawy, to zrezygnować z usług! Jeżeli cie zaciekawiłem albo lubisz temat bezpieczeństwa, prywatności i anonimowości, to wiele więcej dowiesz się w moim mentoringu "BEZPIECZEŃSTWO I ANONIMOWOŚĆ" Pozdrawiam serdecznie- 2 odpowiedzi

-

- harry poleca

- bezpieczeństwo

-

(i 4 więcej)

Oznaczone tagami:

-

ProtonMail - (nie)bezpieczna poczta – przeczytaj przed używaniem!

Harry opublikował(a) temat w Wiadomości i znaleziska

ProtonMail – co to jest? ProtonMail, to szwajcarska usługa poczty elektronicznej (e-mail) z szyfrowaniem end-to-end*. Ponoć nikt nie ma dostępu do przesyłanych e-maili, bo szyfrowanie odbywa się po stronie klienta. Chwali się też podejście zlecania audytów bezpieczeństwa (link), jako ciekawostkę mogę również napisać, że audyt bezpieczeństwa zrobiła polska firma securitum.pl Dlaczego o tym piszę? Kilka dni temu w pewnych mediach obiegła informacja, że ProtonMail przekazał dane organom ścigania w USA. Z e-maila założonego za pośrednictwem ProtonMail były wysyłane groźby karalne (zabójstwo ku ścisłości). Wysyłający te e-maile popełnił szereg błędów powodujących jego namierzenie. Zanim do tego dojdę, chcę jedynie zaznaczyć, że zgodnie z tym co pisał na twitterze CEO ProtonMail'a – Andy Yen – przekazana została tylko i wyłącznie data założenia konta i nic poza tym. W takim razie faktycznie(?) wychodzi, iż żaden adres IP czy korespondencja nie jest rejestrowana i zapisywana, więc duży plus Mimo wszystko jakkolwiek by nie wyglądało, przekazanie nawet daty jest równoznaczne ze współpracą? Teoretyczne tak. Z drugiej strony chcę zwrócić uwagę, że jakby nie było, to ProtonMail jest zmuszony do współpracy ze szwajcarskimi organami bezpieczeństwa i mówi o tym ustawa o nadzorze BÜPF (Art. 7 lit. d BÜPF i Art. 8 lit. d u. e BÜPF) oraz ustawa o służbie wywiadowczej (NDG) gdzie m.in ta ustawa umożliwia służbom penetrować komputery i sieci (za granicą także). Mało tego, bo Szwajcaria udziela USA wzajemnej pomocy prawnej na podstawie Traktatu o Pomocy Prawnej (link). Nie mam pojęcia jaki do ustawy ma stosunek konstytucja Szwajcarska, a dokładniej artykuł 13 (link), który mówi wprost Nie będę się jednak nad tym rozwodził, warto zwrócić uwagę jeszcze na jedną (moim zdaniem) ważną rzecz. Szwajcarski prawnik - Martin Steiger już w 2019 roku oskarżał ProtonMail o współpracę ze służbami. Obecnie wpis z jego bloga zniknął ale w internecie nic nie ginie, więc bardzo łatwo można przeczytać usunięty post przy pomocy WaybackMachine (link do archive.org). Mając na uwadze powyższe, grubo zastanawiałbym się nad ich produktem -> ProtonVPN <- nie oni pierwsi zapewniają o bezpieczeństwie infrastruktury. Polecam również poczytać o tym jak międzynarodowa akcja policji zamknęła DoubleVPN. Nikogo nie namawiam do używania, lub zaprzestania z używania. Bazując na przedstawionych tu argumentach niech każdy wyciągnie sam wnioski Jak został namierzony wysyłający groźby? Popełnił szereg błędów, więc sam sobie jest winny. Z adresu naturtheateralhena@protonmail.com były wysyłane groźby karalne. Mając nazwę można już łatwo szukać powiązań w google i social media. Okazało się, że taka nazwa konta jest również na instagramie (https://www.instagram.com/naturtheateralhena). Mając dostęp do tych danych namierzenie adresu IP nie było problemem. Pod adresem IP było wynajmowane mieszkanie, a podczas przedłużenia umowy najmu nadawca podał swój numer telefonu oraz e-mail założony w domenie mail.com. Po uzyskaniu dostępu do konta w mail.com okazało się na tym adresie znaleźli CV oraz loginy i hasła do kont na protonmail(!!!) bo tych kont miał kilka. Ponoć również w e-mailu wysłanego z mail.com potwierdził do innego odbiorcy wysłanie gróźb karalnych Na podobnej zasadzie - po nitce do kłębka - został namierzony właściciel przestępczego marketu SilkRoad w sieci TOR - Ross Ulbricht, który bardzo nieudolnie ukrywał swoją osobę w internecie. Wszystko zaczęło się od promowania SilkRoad w clearnecie od startu i prywatnego adresu e-mail ale to opowieść na inny dzień *Szyfrowanie end-to-end (E2EE) charakteryzuje się tym, że tylko osoby komunikujące się ze sobą są w stanie odszyfrować korespondencję. __________________________________ Zaciekawiłem cię? a może lubisz temat bezpieczeństwa, prywatności i anonimowość i chcesz dowiedzieć się więcej, to zapraszam do mojego mentoringu "BEZPIECZEŃSTWO I ANONIMOWOŚĆ" Pozdrawiam serdecznie- 2 odpowiedzi

-

- harry poleca

- bezpieczeństwo

-

(i 4 więcej)

Oznaczone tagami:

-

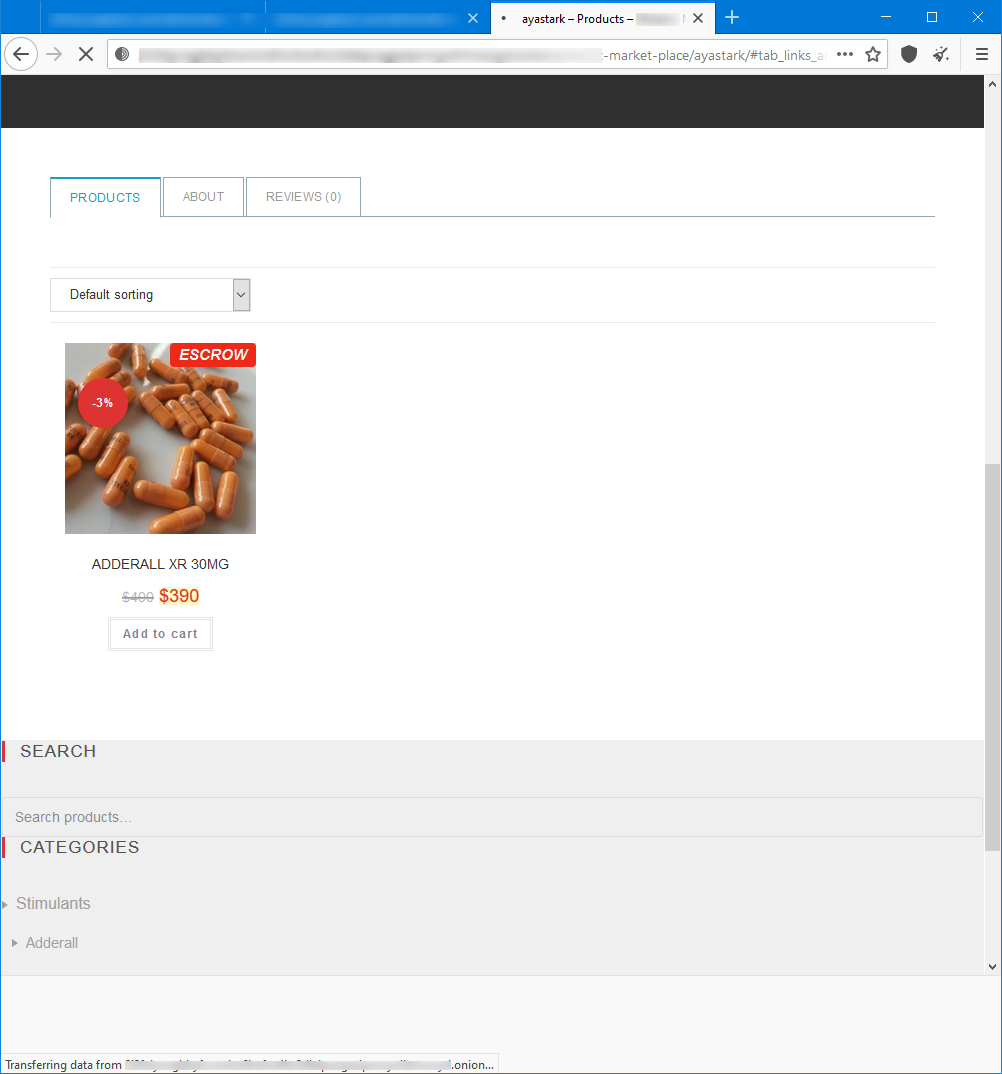

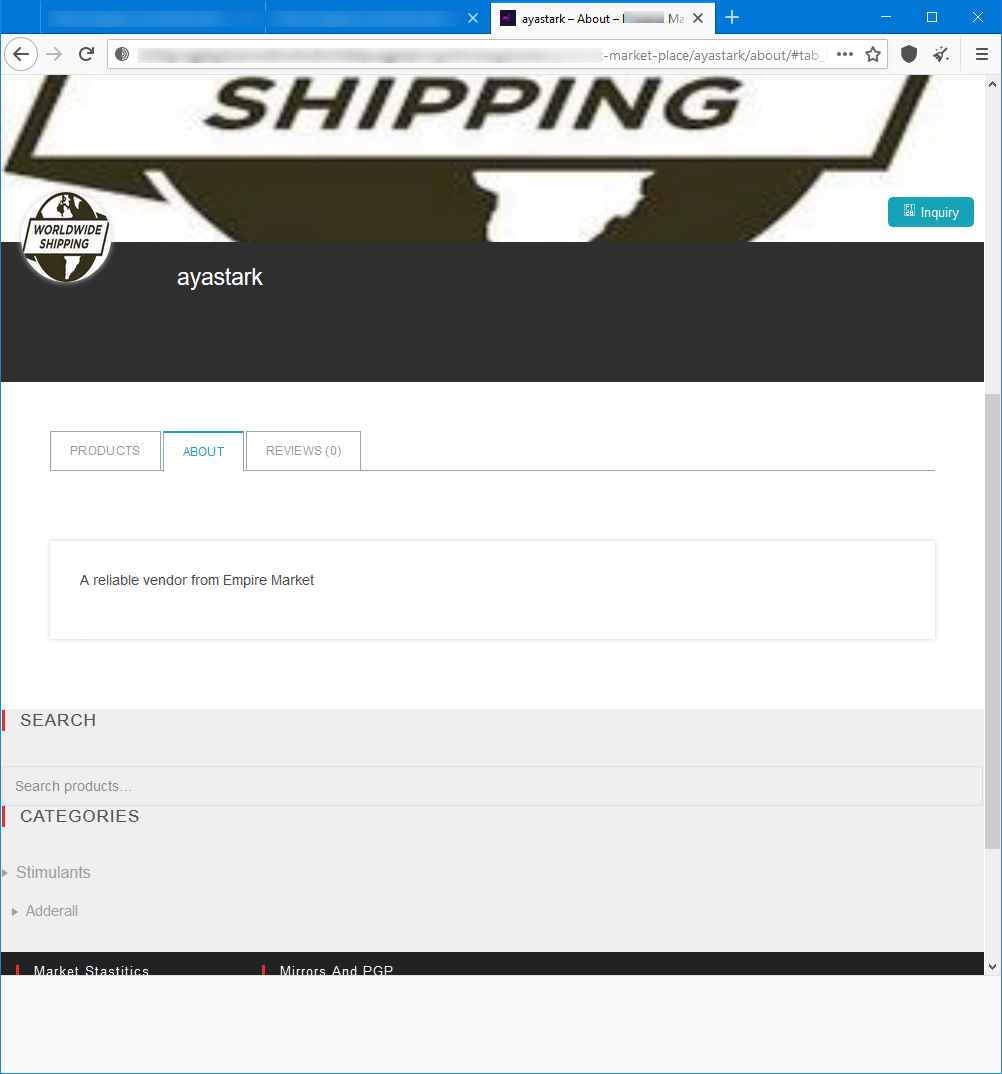

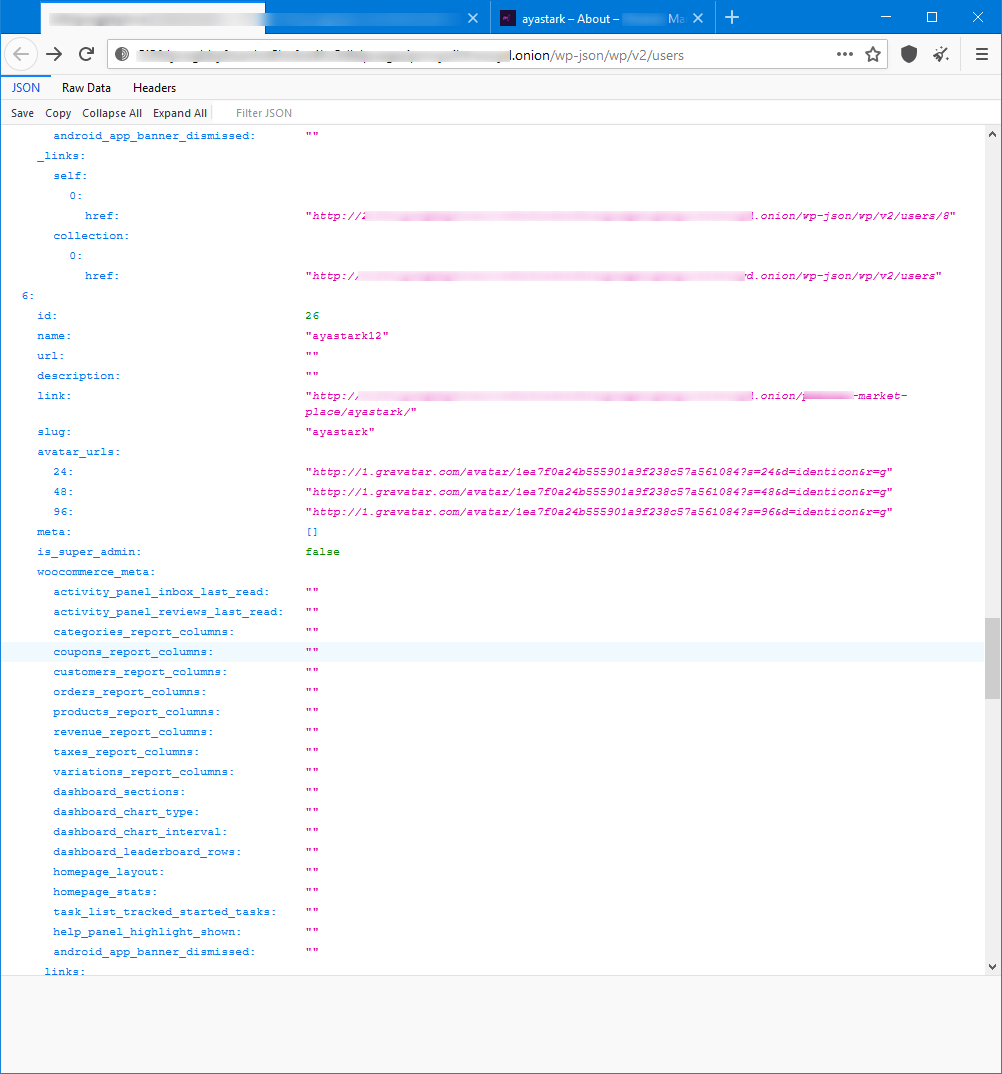

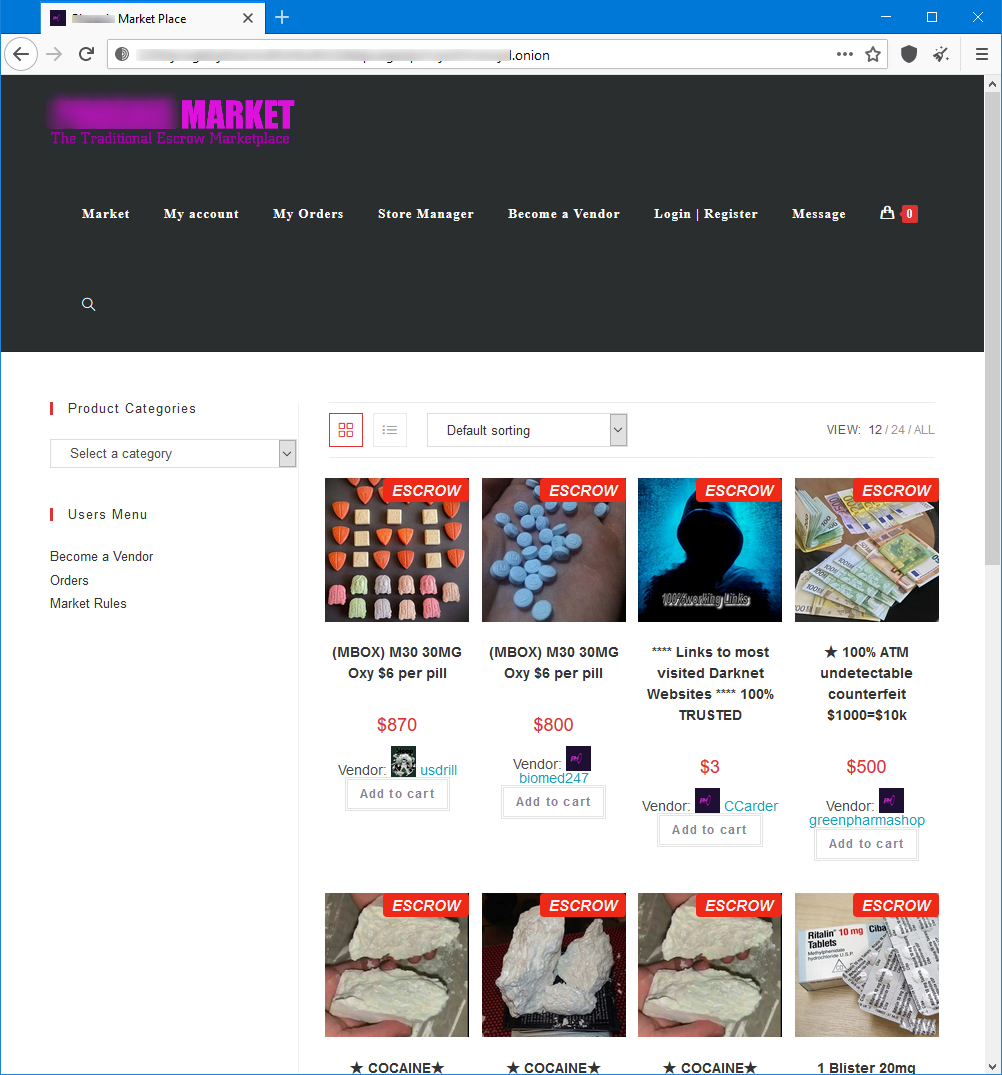

Cześć! Całkiem spontanicznie wpadłem na pomysł sprawdzać w darknecie wordpressy po najmniejszej linii oporu i z ciekawości zacząłem sprawdzać czy mają wyłączone REST API. Przypominam, że napisałem poradnik o tym jak wyłaczyć REST API: Na blogu getpaid: WordPress: Jak wyłączyć anonimowy dostęp do REST API oraz zablokować enumerację użytkowników Na forum również: Blokujemy anonimowy dostęp do REST API czyli zabezpiecz WP [AKTUALIZACJA 2021] Ten mały eksperyment przerodził się w ciekawe doświadczenie, gdzie znalazłem postawiony na wordpressie market z nielegalnymi rzeczami. Z ciekawości przeglądałem listę userów i wybrałem sobie „ofiarę”, której nick mógłby zdradzać aktywność w clearnecie1. Wybrałem sobie użytkownika „ayastark12” jak na poniższych screenach, który sprzedaje Adderall XR2. Ciekawostka: Ayastark12 → Ayastark → Aya Stark → Arya Stark = fikcyjna postać w serialu Gra o Tron Jak widać na powyższym screenie slug: ayastark – z takim nickiem założył konto name: ayastark12 – na taki nick zmienił nazwę. Każdy użytkownik wordpressa domyślnie może to zrobić Zobaczmy profil na markecie Mając nazwę usera (ayastark / ayastark12) przy użyciu google hackingu3 zacząłem szperać. Znalazłem profil na: pinterest - https://pl.pinterest.com/ayastark12 medium - https://medium.com/@ayastark12 dodatkowo e-mail ayastar12@gmail.com Później użyłem narzędzi do szukania informacji w necie by zautomatyzować trochę proces i go rozszerzyć o więcej stron, które google mogło wyindeksować. Znalazłem wiele profili, które zostały wykasowane. Czyżby gość zdał sobie sprawę, że używanie tego samego nicku w clearnecie i darknecie nie jest dobrym pomysłem? https://twitter.com/ayastark12 https://www.gamepedia.com/members/ayastark12 https://ask.fm/ayastark12 https://www.reddit.com/user/ayastark12 https://news.ycombinator.com/user?id=ayastark12 https://500px.com/p/ayastark12? https://ask.fm/ayastark12 https://badoo.com/profile/ayastark12 https://tinder.com/@ayastark12 https://www.cloob.com/name/ayastark12 https://ayastark12.crevado.com/ https://gitlab.com/ayastark12 https://imgur.com/user/ayastark12 https://www.meetme.com/ayastark12 https://pastebin.com/u/ayastark12 https://photobucket.com/user/ayastark12/library https://www.reverbnation.com/ayastark12 https://www.mixcloud.com/ayastark12/ https://www.taringa.net/ayastark12 https://www.tripadvisor.com/Profile/ayastark12 Chyba jednak nie wykasował wszystkich profili https://www.facebook.com/ayastark12 przekierowanie na https://www.facebook.com/aya.stark.12 https://pl.pinterest.com/ayastark12 – tutaj widać obrazek leku Adderall XR więc mam pewność, że to ta sama osoba. Dodatkowo podpisane jako „Mike Derulo” w galerii „banks”. W komunikatorze Wickr jest zarejestrowany jako Bankst90 - taką informacje podaje na pierwszej domenie znajdujacej się pod listą profili. https://medium.com/@ayastark12 linkowanie do domeny https://magichighincense.com (o domenie niżej) https://namemc.com/search?q=ayastark12 – lubi grać w Minecrafta(?) https://community.fandom.com/wiki/User:Ayastark12 – przypominam, że z dużym prawdopodobieństwem jest fanem serialu Gra o Tron Poza profilami i stronami znalazłem również jego e-mail - ayastark12@gmail.com ( spam boty łapcie i wysyłajcie ), na który rejestrował 3 domeny. Powiązane domeny, które znalazłem to: hxxps://magichighincense.com – świeża stronka Adres IP Lokalizacja Właściciel adresu IP Data ostatniej aktualizacji 104.37.185.188 Secaucus - United States Interserver 2021-10-21 hxxp://buysiberianhuskypuppies.com/ - już nie działa ale w necie jest oznaczona jako (potencjalny?) scam. Przykładowa recenzja: https://puppyscam.com/puppys/buysiberianhuskypuppies-com-breeder-scam-review/ Domena hxxp://buysiberianhuskypuppies.com została zarejestrowana 19 września 2020 roku w NameSilo, LLC przez pośrednika privacyguardian.org przy użyciu następujących danych: Nazwa: Administrator domeny E-mail: pw-d1e4b5c8ee60767ed917e2eb0793c51b@privacyguardian.org Ta technika rejestracji ma na celu ukrycie danych abonenta (w tym przypadku scamera) i nosi nazwę whois proxy. Nie mylić z privacy whois, bo to 2 różne rzeczy. Adres IP Lokalizacja Właściciel adresu IP Data ostatniej aktualizacji 99.81.40.78 Dublin - Ireland Amazon Data Services Ireland Limited 2021-10-21 68.168.209.235 Secaucus - United States Interserver 2021-04-13 208.91.197.132 British Virgin Islands Confluence Networks Inc 2020-04-29 23.236.62.147 Mountain View - United States Google LLC 2020-03-19 208.91.197.132 British Virgin Islands Confluence Networks Inc 2020-03-18 23.236.62.147 Mountain View - United States Google LLC 2020-03-13 Kolejny scam tej samej osoby, to domena hxxps://upsshippingexpress.com, którą namierzyli wolontariusze z AA4194. Ponoć przy wykorzystaniu tej strony był prowadzony spoofing UPS, czyli podszywające się wiadomości e-mail pod UPS. Przy pomocy tej domeny prawdopodobnie ofiara była wciągana w fikcyjny transfer sporej kwoty pieniędzy. Więcej o tym znajdziesz na Wikipedii pod hasłem „Nigeryjski szwindel”. Adres IP Lokalizacja Właściciel adresu IP Data ostatniej aktualizacji 172.67.167.24 United States Cloudflare, Inc. 2021-05-31 104.21.49.203 United States Cloudflare, Inc. 2021-05-31 50.63.202.85 Scottsdale - United States GoDaddy.com 2020-06-10 111.90.151.229 Malaysia Shinjiru Technology Sdn Bhd 2020-05-13 5.182.211.142 Amsterdam - Netherlands SKB Enterprise B.V. 2020-04-29 111.90.149.14 Malaysia Shinjiru Technology Sdn Bhd 2020-03-19 111.90.149.13 Malaysia Shinjiru Technology Sdn Bhd 2020-02-19 111.90.151.87 Malaysia Shinjiru Technology Sdn Bhd 2019-08-21 50.62.58.119 Scottsdale - United States GoDaddy.com 2019-05-10 Jak widać, tutaj już próbował dbać o anonimowość wykupując hostingi offshore takie jak: Shinjiru SKB Enterprise Ostatecznie ukrywając się za Cloudflare. Jednak wątpię by poczynił odpowiednie kroki i strzelam na ślepo, że nadal można było sprawdzić adres IP na jakim strona stoi mimo iż ukrywał się za CloudFlare (przykładowe case study dostępne w mentoringu) Lecę dalej z jego scamami Następna strona: hxxps://medicalstoresonline.com Whois w/w domen jako rejestratora wskazuje na namecheap.com, a DNS'y wskazują serwery firmy interserver.net, która w USA jest znana z taniego hostingu. Ciekawy jestem dlaczego nie ukrył w tym przypadku danych. Raczej założył konto na fejkowe dane, bo na stronie „sprzedaje” m.in. metamfetamine. Numer telefonu z tej strony doprowadził mnie do hxxp://www.canada-pharm-24h.com. Nie pierwszy raz oszuści wykorzystują prawdziwe numery by uwiarygodnić swój proceder. Tak natomiast wygląda historia domeny Adres IP Lokalizacja Właściciel adresu IP Data ostatniej aktualizacji 174.138.183.244 Secaucus - United States Interserver 2021-10-21 50.63.202.85 Scottsdale - United States GoDaddy.com 2018-04-02 184.168.221.84 Scottsdale - United States GoDaddy.com 2018-03-25 184.168.221.79 Scottsdale - United States GoDaddy.com 2018-03-12 184.168.221.80 Scottsdale - United States GoDaddy.com 2018-03-05 23.229.134.97 Scottsdale - United States GoDaddy.com 2018-02-25 68.178.232.99 Scottsdale - United States GoDaddy.com 2011-07-02 68.178.232.100 Scottsdale - United States GoDaddy.com 2011-04-04 Nie byłbym sobą gdybym nie sprawdził założonych kont na tych stronach. Sprawdzając userów po REST API jedna ze stron wypluła mi „ciekawe” informacje Szybki research przy wykorzystaniu niezbyt skomplikowanego google hackingu. Social media (puste): https://twitter.com/teddyward15 https://www.instagram.com/teddyward15 oraz strony hxxps://healthcarepharmaceutic.com hxxps://generalchemicalstore.com hxxps://goûtdediamants.com hxxps://takangcoin.com hxxp://samsunggizmos.com - strona w produkcji! Kopiąc głębiej pewnie znalazłbym jeszcze więcej rzeczy ale czy jest sens? To wszystko było możliwe przez niezablokowane REST API WordPressa oraz głupotę Także zapamiętajcie! Łatajcie strony oraz dbajcie o prywatność, anonimowość i bezpieczeństwo! Skoro ja darmowymi sposobami i z odrobiną czasu byłem wstanie znaleźć tyle informacji o oszuście, to jestem pewny, że armia smutnych panów mając środki finansowe i prawne bez problemu jest wstanie go namierzyć. Wystarczy tylko 1 raz nie użyć przeglądarki Tor lub VPN by taką osobę dorwać. ≠ - nie jest równy Prywatność ≠ bezpieczeństwu Prywatność ≠ anonimowości Bezpieczeństwo ≠ anonimowości Anonimowość ≠ prywatności i bezpieczeństwu O tym doskonale wiedzą moi podopieczni z mentoringu, który prowadzę - BEZPIECZEŃSTWO I ANONIMOWOŚĆ Pozdrawiam serdecznie 1 – clearnet – w darknecie mówi się tak na „zwykły internet” gdzie jest uwielbiane google, social media i śmieszne kotki 2 – Adderall XR, to lek psychotropowy niedopuszczony w Polsce do obrotu ale znajduje się na liście importu docelowych leków (wiki). Adderall ma duży potencjał do nadużywania ponieważ zwiększa koncentrację i pamięć, a przy tym ma efekt pobudzenia gdyż zawiera w sobie cztery różne sole amfetaminy. 3 – google hacking – specjalne dobranie komend w wyszukiwarce google pomagające wyszukiwać tylko konkretne informacje, np.: site: adres.pl. Więcej informacji o google hackingu znajdziesz również w moim mentoringu getpaid20.pl/harry 4 – AA419 (Artists Against 419, pol. Artyści Przeciwko 419) jest społecznością internetową (wolontariat), która poświęca czas na wykrywanie i w miarę możliwości utrudnianie pracy scamerom. Katalogują i zgłaszają domeny. 419 oznacza Nigeryjski przekręt.

- 3 odpowiedzi

-

- harry poleca

- prywatność

- (i 8 więcej)

-

Witajcie, Zbierałem się "kilka" dni na napisanie tego Dzisiaj chciałem wam zaproponować zablokowanie anonimowego dostępu do REST API. Funkcja została dodana w Wordpress 4.7, a obecna aktualna to 5.6. Dokładnie rozchodzi się o /wp-json/wp/v2/users Chwila, chwila... Harry co ty piszesz, na FTP mam tylko foldery cgi-bin wp-admin wp-content wp-includes No i oczywiście: nie mam folderu wp-json?! Odpowiadam zatem Mimo iż nie posiadasz takiego folderu to dzięki REST API WordPress odpowiada na zapytania kierowane bezpośrednio do niego, ot cała magia Oczywiście, to jest jedna z wielu metod na zabezpieczenie WP. Akurat ta jest bardzo często wykorzystywana przez spamerów, hackerów, backdoory i inny syf. Z resztą polecam zapoznać się z obrazkiem, który wiele powinien wyjaśnić. Mając dostęp do samej nazwy usera można przeprowadzić atak bruteforce do próby łamania haseł. ---=== WERSJA ARCHIWALNA - NIEBEZPIECZNIK ZABLOKOWAŁ PODGLĄD ===--- Z ciekawości szukałem w google przez chwilę blogów, które mają publicznie dostępną bazę i to co znalazłem trochę mnie rozbawiło ku mojemu zdziwieniu lecz możliwe, Że chłopaki ze strony Niebezpiecznik.pl w ogóle nie przejmują się tym całym REST API lub jest im po prostu potrzebny https://niebezpiecznik.pl/wp-json/wp/v2/users [{"id":11,"name":"Anonim","url":"http:\/\/aoisjf98sehjf89sdjf","description":"","link":"https:\/\/niebezpiecznik.pl\/post\/author\/anonim\/","slug":"anonim","avatar_urls":{"24":"https:\/\/secure.gravatar.com\/avatar\/4977a0c3991e11a59ded3e1b47587f0b?s=24&d=blank&r=g","48":"https:\/\/secure.gravatar.com\/avatar\/4977a0c3991e11a59ded3e1b47587f0b?s=48&d=blank&r=g","96":"https:\/\/secure.gravatar.com\/avatar\/4977a0c3991e11a59ded3e1b47587f0b?s=96&d=blank&r=g"},"meta":[],"_links":{"self":[{"href":"https:\/\/niebezpiecznik.pl\/wp-json\/wp\/v2\/users\/11"}],"collection":[{"href":"https:\/\/niebezpiecznik.pl\/wp-json\/wp\/v2\/users"}]}},{"id":16,"name":"B\u0142a\u017cej Malczak","url":"","description":"","link":"https:\/\/niebezpiecznik.pl\/post\/author\/bm\/","slug":"bm","avatar_urls":{"24":"https:\/\/secure.gravatar.com\/avatar\/4e67e7db84fab0926528e4b6f942ab20?s=24&d=blank&r=g","48":"https:\/\/secure.gravatar.com\/avatar\/4e67e7db84fab0926528e4b6f942ab20?s=48&d=blank&r=g","96":"https:\/\/secure.gravatar.com\/avatar\/4e67e7db84fab0926528e4b6f942ab20?s=96&d=blank&r=g"},"meta":[],"_links":{"self":[{"href":"https:\/\/niebezpiecznik.pl\/wp-json\/wp\/v2\/users\/16"}],"collection":[{"href":"https:\/\/niebezpiecznik.pl\/wp-json\/wp\/v2\/users"}]}},{"id":14,"name":"Dawid Ba\u0142ut","url":"","description":"","link":"https:\/\/niebezpiecznik.pl\/post\/author\/dbalut\/","slug":"dbalut","avatar_urls":{"24":"https:\/\/secure.gravatar.com\/avatar\/4f117b33eb2d40dcc8e6728807860357?s=24&d=blank&r=g","48":"https:\/\/secure.gravatar.com\/avatar\/4f117b33eb2d40dcc8e6728807860357?s=48&d=blank&r=g","96":"https:\/\/secure.gravatar.com\/avatar\/4f117b33eb2d40dcc8e6728807860357?s=96&d=blank&r=g"},"meta":[],"_links":{"self":[{"href":"https:\/\/niebezpiecznik.pl\/wp-json\/wp\/v2\/users\/14"}],"collection":[{"href":"https:\/\/niebezpiecznik.pl\/wp-json\/wp\/v2\/users"}]}},{"id":17,"name":"Grzegorz Wr\u00f3bel","url":"","description":"","link":"https:\/\/niebezpiecznik.pl\/post\/author\/grzegorz-wrobel\/","slug":"grzegorz-wrobel","avatar_urls":{"24":"https:\/\/secure.gravatar.com\/avatar\/8da8f069e9435695115c7e5a74577469?s=24&d=blank&r=g","48":"https:\/\/secure.gravatar.com\/avatar\/8da8f069e9435695115c7e5a74577469?s=48&d=blank&r=g","96":"https:\/\/secure.gravatar.com\/avatar\/8da8f069e9435695115c7e5a74577469?s=96&d=blank&r=g"},"meta":[],"_links":{"self":[{"href":"https:\/\/niebezpiecznik.pl\/wp-json\/wp\/v2\/users\/17"}],"collection":[{"href":"https:\/\/niebezpiecznik.pl\/wp-json\/wp\/v2\/users"}]}},{"id":5,"name":"igH","url":"","description":"","link":"https:\/\/niebezpiecznik.pl\/post\/author\/igh\/","slug":"igh","avatar_urls":{"24":"https:\/\/secure.gravatar.com\/avatar\/b2877236caa8824e77d9e9edad0a78cb?s=24&d=blank&r=g","48":"https:\/\/secure.gravatar.com\/avatar\/b2877236caa8824e77d9e9edad0a78cb?s=48&d=blank&r=g","96":"https:\/\/secure.gravatar.com\/avatar\/b2877236caa8824e77d9e9edad0a78cb?s=96&d=blank&r=g"},"meta":[],"_links":{"self":[{"href":"https:\/\/niebezpiecznik.pl\/wp-json\/wp\/v2\/users\/5"}],"collection":[{"href":"https:\/\/niebezpiecznik.pl\/wp-json\/wp\/v2\/users"}]}},{"id":13,"name":"Krzysztof Nowak","url":"http:\/\/www.niebezpiecznik.pl\/","description":"","link":"https:\/\/niebezpiecznik.pl\/post\/author\/Krzysztof Nowak\/","slug":"Krzysztof Nowak","avatar_urls":{"24":"https:\/\/secure.gravatar.com\/avatar\/c93f832b987a7724fcc52c191c5de66b?s=24&d=blank&r=g","48":"https:\/\/secure.gravatar.com\/avatar\/c93f832b987a7724fcc52c191c5de66b?s=48&d=blank&r=g","96":"https:\/\/secure.gravatar.com\/avatar\/c93f832b987a7724fcc52c191c5de66b?s=96&d=blank&r=g"},"meta":[],"_links":{"self":[{"href":"https:\/\/niebezpiecznik.pl\/wp-json\/wp\/v2\/users\/13"}],"collection":[{"href":"https:\/\/niebezpiecznik.pl\/wp-json\/wp\/v2\/users"}]}},{"id":19,"name":"Marcin Maj","url":"https:\/\/niebezpiecznik.pl","description":"","link":"https:\/\/niebezpiecznik.pl\/post\/author\/mmaj\/","slug":"mmaj","avatar_urls":{"24":"https:\/\/secure.gravatar.com\/avatar\/8250a3e8017c9637f4c65728fcef3ae5?s=24&d=blank&r=g","48":"https:\/\/secure.gravatar.com\/avatar\/8250a3e8017c9637f4c65728fcef3ae5?s=48&d=blank&r=g","96":"https:\/\/secure.gravatar.com\/avatar\/8250a3e8017c9637f4c65728fcef3ae5?s=96&d=blank&r=g"},"meta":[],"_links":{"self":[{"href":"https:\/\/niebezpiecznik.pl\/wp-json\/wp\/v2\/users\/19"}],"collection":[{"href":"https:\/\/niebezpiecznik.pl\/wp-json\/wp\/v2\/users"}]}},{"id":20,"name":"Mateusz Piaszczak","url":"","description":"","link":"https:\/\/niebezpiecznik.pl\/post\/author\/mp\/","slug":"mp","avatar_urls":{"24":"https:\/\/secure.gravatar.com\/avatar\/9a810e44dea4a928a23ab2e6deb0ecba?s=24&d=blank&r=g","48":"https:\/\/secure.gravatar.com\/avatar\/9a810e44dea4a928a23ab2e6deb0ecba?s=48&d=blank&r=g","96":"https:\/\/secure.gravatar.com\/avatar\/9a810e44dea4a928a23ab2e6deb0ecba?s=96&d=blank&r=g"},"meta":[],"_links":{"self":[{"href":"https:\/\/niebezpiecznik.pl\/wp-json\/wp\/v2\/users\/20"}],"collection":[{"href":"https:\/\/niebezpiecznik.pl\/wp-json\/wp\/v2\/users"}]}},{"id":3,"name":"Mr. Niebezpieczny","url":"https:\/\/niebezpiecznik.pl","description":"","link":"https:\/\/niebezpiecznik.pl\/post\/author\/niebezpiecznik\/","slug":"niebezpiecznik","avatar_urls":{"24":"https:\/\/secure.gravatar.com\/avatar\/a89e5942a59c6ee8132d205a38c143b1?s=24&d=blank&r=g","48":"https:\/\/secure.gravatar.com\/avatar\/a89e5942a59c6ee8132d205a38c143b1?s=48&d=blank&r=g","96":"https:\/\/secure.gravatar.com\/avatar\/a89e5942a59c6ee8132d205a38c143b1?s=96&d=blank&r=g"},"meta":[],"_links":{"self":[{"href":"https:\/\/niebezpiecznik.pl\/wp-json\/wp\/v2\/users\/3"}],"collection":[{"href":"https:\/\/niebezpiecznik.pl\/wp-json\/wp\/v2\/users"}]}},{"id":2,"name":"Piotr Konieczny","url":"https:\/\/niebezpiecznik.pl","description":"","link":"https:\/\/niebezpiecznik.pl\/post\/author\/pk\/","slug":"pk","avatar_urls":{"24":"https:\/\/secure.gravatar.com\/avatar\/eaa31546b0d4c41905c1c7fde81b8ebd?s=24&d=blank&r=g","48":"https:\/\/secure.gravatar.com\/avatar\/eaa31546b0d4c41905c1c7fde81b8ebd?s=48&d=blank&r=g","96":"https:\/\/secure.gravatar.com\/avatar\/eaa31546b0d4c41905c1c7fde81b8ebd?s=96&d=blank&r=g"},"meta":[],"_links":{"self":[{"href":"https:\/\/niebezpiecznik.pl\/wp-json\/wp\/v2\/users\/2"}],"collection":[{"href":"https:\/\/niebezpiecznik.pl\/wp-json\/wp\/v2\/users"}]}}] W google znalazłem jeszcze kilka innych blogów całkowicie pokazujących nie tylko te dane. ---=== WERSJA ARCHIWALNA - NIEBEZPIECZNIK ZABLOKOWAŁ PODGLĄD ===--- WP REST API ma troszkę więcej możliwości lecz po lekturę odsyłam tutaj: http://v2.wp-api.org/ Przykładem, którym się posłużę będą strony, które poznałem wczoraj. Temat: https://make-cash.pl/wordpres-prawdopodobnie-po-aktualizacji-szwankuje-t45143/ Strony: https://pomocnyrolnik.pl https://wielkietopy.pl https://zielonapasja.pl https://mocnafaza.pl https://newsykonopne.pl Autor: @Skate Poznajmy zatem zarejestrowanego użytkownika przechodząc pod adres https://pomocnyrolnik.pl/wp-json/wp/v2/users https://wielkietopy.pl/wp-json/wp/v2/users https://zielonapasja.pl/wp-json/wp/v2/users https://mocnafaza.pl/wp-json/wp/v2/users https://newsykonopne.pl/wp-json/wp/v2/users Reasumując: Zarejestrowany user na każdej stronie, to admin - typowe faux pas ponieważ nazwa konta to "admin". Wszystko będzie lepsze niż najzwyklejszy admin, brakuje jeszcze hasła "qwerty". @Skate - LOGIN DO ZMIANY JAK NAJSZYBCIEJ! Najlepiej aby każda strona miała inny login oraz hasło. Znając nazwę użytkownika już prosta droga, żeby łamać hasło, np. metodą brute force. W moim odczuciu osoba prowadząca takie strony powinna chociaż troszkę zadbać o bezpieczeństwo i prywatność, ale co ja tam wiem Innym przykładem niech będzie strona, którą tym razem znalazłem w dziale Twórczość Użytkowników Temat: https://make-cash.pl/strona-do-oceny-t14888/ Strona: http://zapiexy.pl Autor: @asi-mak Przechodząc pod adres: http://zapiexy.pl/wp-json/wp/v2/users poznamy zarejestrowanego użytkownika. Zarejestrowany user: Admin2020 - lepsze to niż sam admin Przy okazji widać, że w/w konto ma wprowadzony adres url: nowe.zapiexy.pl przekierowuje na zapiexy.pl Sprawdziłem przekierowanie i dostałem taki wynik (ciekawostka) >>> https://nowe.zapiexy.pl > -------------------------------------------- > 301 Moved Permanently > -------------------------------------------- Status: 301 Moved Permanently Code: 301 Date: Thu, 07 Jan 2021 08:03:20 GMT Content-Type: text/html; charset=UTF-8 Connection: close Server: Apache X-Redirect-By: WordPress Location: https://zapiexy.pl/ >>> https://zapiexy.pl/ > -------------------------------------------- > 200 OK > -------------------------------------------- Status: 200 OK Code: 200 Date: Thu, 07 Jan 2021 08:03:20 GMT Content-Type: text/html; charset=UTF-8 Connection: close Server: Apache Link: <https://zapiexy.pl/>; rel=shortlink Dobra, wyłączajmy tę możliwość UWAGA: Jeżeli potrzebujesz mieć włączone API to oczywiście tego nie rób, nie wyłączaj. Jeśli jednak nie miałeś pojęcia o tym to najlepiej wyłączyć Zdecydowana większość osób, nie używa REST API. Jeśli jednak nie używasz REST API, to poczyń następujące kroki: Zainstaluj sobie wtyczkę My Custom Functions Plugin: My Custom Functions Opis: Łatwe i bezpieczne dodawanie niestandardowego kodu PHP bez ingerencji w plik functions.php Link: https://wordpress.org/plugins/my-custom-functions Opinia: MUST HAVE! Mam na każdej stronie! Masz jedną z dwóch możliwości dostania się od ustawień wtyczki gdzie wprowadzisz zmiany: Wtyczki -> Zainstalowane wtyczki -> My Cystom Functions -> Settings Ustawienia -> PHP Inserter Następnie: W zakładce "Main" wklejasz kod add_filter( 'rest_endpoints', '__return_empty_array' ); Po wklejeniu powyższego kodu: Po prawej stronie zmieniasz na "ON" Zapisujesz zmiany (Save changes) Jeśli wszystko zrobiłeś tak jak należy, to po przejściu pod adres powinna pokazać się informacja jak na poniższym obrazku Dodatkowo wordpress ma coś takiego jak enumeracja. Każdy użytkownik w bazie danych ma przypisany numer identyfikacyjny – ID. Domyślnie od 1 (admin) do ∞ (nieskończoność). Wystarczy aby zainteresowany użył skryptu automatyzującego, który będzie wpisywał po adresie /?author=x Gdzie 'x' to cyferka, np. /?author=1 Dla przykładu wezmę jeszcze stronę użytkownika @asi-mak http://zapiexy.pl/?author=1 przekierowuje mnie na http://zapiexy.pl/author/admin2020/ gdzie już są widoczne posty. Gdy sprawdzi się ID 2+ (author=2) i więcej, to wyświetli się strona 404 z informacją Jak sobie z tym poradzić? Wystarczy edytować plik .htaccess, skopiować poniższy kod i wkleić bezpośrednio nad </IfModule> RewriteCond %{QUERY_STRING} ^author=([0-9]*) RewriteRule .* https://ADRES-TWOJEJ-STRONY.PL/? [L,R=302] Od tej pory gdy ktoś będzie chciał poznać ID zostanie automatycznie przekierowany na stronę główną. Zamiast https://ADRES-TWOJEJ-STRONY.PL/ można ustawić inny adres, np. jakiś "screamer link" Do edycji .htaccess mogę polecić wtyczkę Htaccess File Editor – Safely Edit Htaccess File (https://wordpress.org/plugins/wp-htaccess-editor) Testowanie poprawności przed zapisaniem Automatyczne kopie Możliwość wgrania backupu (z poziomu pluginy lub FTP) Wspiera sieć stron Wordpress (WordPress Multisite) Innym sposobem, którego w sumie nie polecam (wrzucam informację jako ciekawostkę) jest zmiana ID w bazie danych, np ID=1000, to następne konto będzie miało ID=1001 i tak dalej Reasumując: wyłączona enumeracja użytkowników oraz REST API skutkuje zwiększeniem bezpieczeństwa. btw. ten poradnik również znajduje się na blogu GetPaid20.pl pt. "WordPress: Jak wyłączyć anonimowy dostęp do REST API oraz zablokować enumerację użytkowników" Przy okazji zareklamuję siebie. Mogę zabezpieczyć ci stronę lub ją zoptymalizować pod kątem szybkości działania Po więcej informacji zapraszam do mojego tematu: Jeżeli są pytania, to proszę zadawać. Postaram się odpowiedzieć na wszystkie. Życzę wam bezpiecznych wordpressów! Pozdrawiam

- 9 odpowiedzi

-

- wordpress

- bezpieczeństwo

-

(i 2 więcej)

Oznaczone tagami:

-

Witam Szukam jakiś sprawdzonych i bezpiecznych sposobów dla zmiany lokalizacji kont których używam na Instagramie ( konto 2k i 4 k follow) Kont tych używam tylko do użytku mobline ( jedno z nich jest podłączone pod jarvve do lekkiej promocji ) Interesuje mnie to gdy ktoś chciałby sprawdzić z jakiej lokalizacji się loguję i z jakiej pracuje nie wyskakiwała moja lokalizacja ale np inna miejscowość w Polsce ( dla prewencji ) Ma ktoś pomysł jak w sposób bezpieczny dla kont (aby uniknąć ich straty sobie z tym poradzić ) ?

-

Główna strona projektu: https://tails.boum.org/index.en.html Jest to system zaprojektowany przede wszystkim z myślą o bezpiecznym i anonimowym korzystaniu z zasobów globalnej pajęczyny. Wszystkie aplikacje sieciowe zawarte w tej dystrybucji takie jak przeglądarki WWW, programy pocztowe, komunikatory IM i inne, są już specjalnie skonfigurowane natychmiast po uruchomieniu systemu. Każde połączenie wychodzące zostaje bowiem automatycznie zanonimizowane z wykorzystaniem sieci Tor. Tails, oparto na Debianie. Autorzy tej dystrybucji gwarantują nam, że cały wychodzący ruch sieciowy zostanie przesłany przez sieć Tor, a wszelkie próby bezpośrednich połączeń zostaną zablokowane. Poza tym otrzymujemy gwarancję, że na maszynie pracującej pod kontrolą tego systemu nie pozostaną żadne permanentne ślady naszej działalności (np. pliki na dysku twardym). Podczas pracy Tails domyślnie korzysta bowiem jedynie z pamięci RAM. Wszystko to daje osobom zatroskanym o swoją prywatność i anonimowość w sieci doskonałą okazję do prostej w obsłudze i skutecznej ochrony. Dodatkowo Tails pozwala na: szyfrowanie dysków z wykorzystaniem standardu LUKS, zapewnia poufność komunikacji w trakcie korzystania z wielu serwisów internetowych dzięki HTTPS Everywhere oraz wspiera szyfrowanie konwersacji błyskawicznych dzięki Off-the-record messaging (OTR). HTTPS Everywhere jest w stanie wymusić na wielu stronach internetowych, które pomimo zaimplementowanego wsparcia dla bezpiecznego protokołu domyślnie działają z wykorzystaniem HTTP, szyfrowaną komunikację. Natomiast OTR poza poufnością rozmów błyskawicznych zapewnia również ciekawą funkcję uwierzytelnienia zaprzeczalnego. Oznacza to, że po zakończeniu rozmowy niemożliwe jest udowodnienie, że konkretne wiadomości pochodzą od konkretnej osoby. Twórcy Tailsa są tak bardzo wyczuleni na punkcie zachowania poufności oraz bezpieczeństwa, że ostrzegają nas nawet w momencie, gdy uruchomimy ich system jako maszynę wirtualną. Wszystko to sprawia, że paranoiczny Debian nie ma wielu konkurentów na polu systemów do ochrony prywatności i anonimowości. Warto jednak wspomnieć, że istnieją jeszcze takie aktywne dystrybucje jak Liberté Linux czy Lightweight Portable Security. Na koniec słowo ostrzeżenia. Oczywicie nie istnieją mechanizmy zapewniające anonimowość oraz bezpieczeństwo doskonałe i należy pamiętać, że każdy z nich ma swoje ograniczenia. Na przykład końcowe węzły Tora mogą podsłuchać nasz ruch sieciowy, a ISP lub administratorzy lokalnej sieci mogą zauważyć, że korzystamy z Tora (co samo w sobie może wzbudzać podejrzenia), dlatego z narzędzi takich jak Tails zawsze należy korzystać rozsądnie oraz z ograniczonym zaufaniem. Cały artykuł znajdziesz tutaj: http://sekurak.pl/tails-czyli-anonimowo-bezpiecznie-w-sieci/

-

Troche gosc kasy stracil

- 15 odpowiedzi

-

- banki

- bezpieczeństwo

-

(i 2 więcej)

Oznaczone tagami:

-

W związku z tym tematem: http://make-cash.pl/okradli-mnie-z-pp-co-robic-t11671/postanowiłem zamieścić ten poradnik. Dzięki niemu będziecie mogli niemal w 99% bezpiecznie testować programy przeznaczone do celów edukacyjnych. Poradnik nie tyczy się bezpośrednio CPA ale że nie ma innego działu to postanowiłem go wrzucić tutaj. Nie mam zamiaru zbytnio się rozpisywać ponieważ cały proceder jest prosty. 1. Pobieramy program do tworzenia maszyn wirtualnych, np. VirtualBox. 2. Instalujemy - instalacja w 99% wymaga jedynie klikania Next i Finish. 3. Tworzymy nową maszynę wirtualną. Odsyłam tutaj. 4. Uruchamiamy maszynę. Dostęp do Internetu powinien już być skonfigurowany automatycznie. 5. Teraz wystarczy pobrać program który chcemy użyć/przetestować i to tyle. Na czym polega całe zabezpieczenie? Maszyna wirtualna jest odizolowana od naszego komputera dzięki czemu zawirusowanie jej nie grozi tym że ktoś niepowołany będzie mieć dostęp do naszego komputera. Oczywiście trzeba pamiętać by nie logować się ani nie przechowywać plików na maszynie wirtualnej których strata była by dla nas bolesna.

- 5 odpowiedzi

-

- bezpieczeństwo

- Poradnik

-

(i 1 więcej)

Oznaczone tagami:

-

Witajcie czasami tak latam po olx i są bardzo fajne okazje. Jak wyglada tutaj kupowanie i kwestia bezpieczeństwa? Na allegro jakaś jednak tam jest a na olx niema kont tylko nazwy. Jak tutaj ogarniacie bo ja niestety nie ogarniam a np widziałem PS3 za 300 zł i wyglądał ciekawie. BTW: Polecam świetne podstawy zarabianie przez internet: http://make-cash.pl/podstawy-zarabiania/

- 9 odpowiedzi

-

- bezpieczenstwo

- zakupy

-

(i 1 więcej)

Oznaczone tagami:

-

Rozwiązane Poszukuje serwera offshore z ochronną DDos

Gość opublikował(a) temat w Hostingi, domeny, proxy

Witam, tak jak w temacie poszukuje serwera VPS offshore. Moim priorytetem jest aby posiadał wszelką ochronne przed atakami oraz posiadał jak najmniejszy ping z polski. Będzie na nim postawiony serwer gry multiplayer zbudowany we flashu, przez co musi to być postawione na oprogramowaniu Windows. Czy za około 100 zl miesięcznie można znaleźć już coś sensownego ? Potrzebuje minimum 2 GB ramu.(dysk może być malutki) Oraz rodzi mi się kolejne pytanie; Czy będę miał dostęp na takim serwerze do net framework 4.5 ? ( jest mi niezbędny do działania ) Z listy z waszego forum wytypowałem 3 "kandydatów": http://2sync.co/vps/serbia-vps/ https://euservr.com/netherlands-1gbps-windows-vps.html http://www.sharkserve.rs/virtual-servers/windows-vps/ Miał ktoś z nimi do czynnienia ? i niestety żaden z nich nie posiada ochrony DDos..- 7 odpowiedzi

-

- offshorem

- bezpieczeństwo

-

(i 2 więcej)

Oznaczone tagami:

-

BartVPN chroni Twoje połączenie internetowe i szyfruje wszystkie dane wysyłane oraz odbierane. Zapewnienia anonimowości użytkownika podczas przeglądania zasobów Internetu. Znacznie utrudnienia pracę hakerom oraz zabezpiecza przed próbami instalacji wszelkiego oprogramowania szpiegowskiego. Umożliwia dostęp do zablokowanej zawartości. Download: http://bartvpn.com/ Dodatkowa ciekawa opcja to ZenMate https://zenmate.com/

- 2 odpowiedzi

-

- vpn

- darmowy vpn

-

(i 1 więcej)

Oznaczone tagami:

-

Ktoś włamał mi się na stronę i podmienił linki, Najlepsze jest to, że gdy w edycję posta to linki są takie jak powinny być, a jak wejdę na stronę to linki są podmienione. Więc podmienia to albo jakiś skrypt albo ktoś co dopisał do kodu strony, tylko gdzie? Ma ktoś pomysł jak to naprawić?

- 29 odpowiedzi

-

- włamanie

- bezpieczeństwo

-

(i 1 więcej)

Oznaczone tagami:

-

Witam. Pokażę wam jak dodatkowo możecie chronić swojego bloga przed atakami. Oczywiście poradnik dla osób korzystających z Wordpressa. W głównym katalogu naszego Wordpressa znajduje się plik wp-login.php. Pobieramy plik na komputer i zmieniamy jego nazwe, np. TWOJA-NAZWA.php Teraz otwieramy ten plik notatnikiem i odnajdujemy wiersz numer 671 (polecam Notepad++ jezeli nie masz numeracji wierszy) Ten wiersz wygląda tak: <form name="loginform" id="loginform" action="<?php echo esc_url( site_url( 'wp-login.php', 'login_post' ) ); ?>" method="post"> W tym wierszu zmieniamy 'wp-login.php' na 'TWOJA-NAZWA.php' czyli na naszą zmienioną nazwę pliku. Teraz wrzucamy spowrotem plik TWOJA-NAZWA.php na serwer, jeżeli na serwerze został plik wp-login.php to go usuwamy. Logujemy się do panelu sterowania naszego bloga używając: http://adresbloga.com/TWOJA-NAZWA.php Jeżeli się zalogowaliście to wszystko działa poprawnie, jedynie przy wylogowywaniu może wam wyskoczyć że nie ma takiego pliku serwerze czy coś takiego, ale tym się nie przejmujcie wylogowanie jest poprawne. Zresztą możecie to sprawdzić, jak wejdziecie na strone logowania to znów poprosi was o login i hasło

- 5 odpowiedzi

-

- bezpieczenstwo

- zabezpieczenie

-

(i 2 więcej)

Oznaczone tagami: